5점짜리 아주 쉬운 웹해킹 문제

사실 너무 쉬워서 해킹이라고 부르기도 좀 그렇다.

문제 페이지에 접속하면 로그인 창이 보인다.

비밀번호를 맞춰서 로그인해야하는듯 하다.

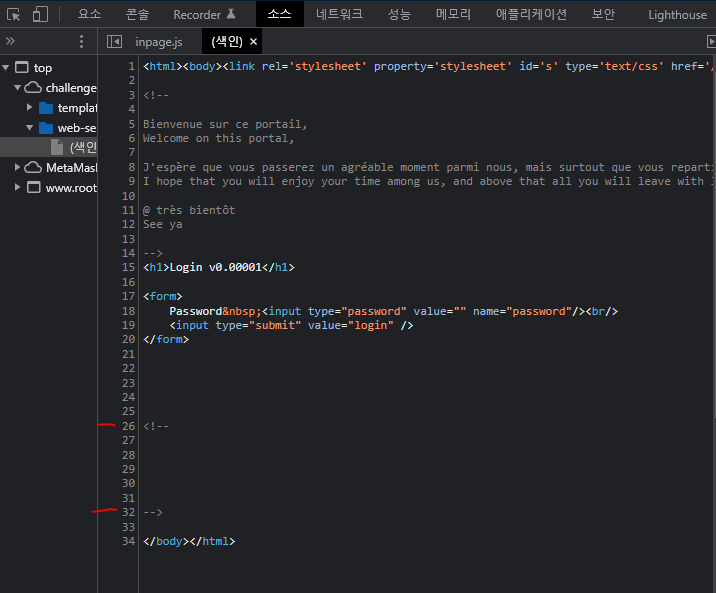

f12를 눌러 개발자 도구의 '소스' 탭을 확인해 본다.

HTML에서 <!-- --> 로 처리된 부분은 주석을 의미한다.

웹 소스의 3~14번째 줄을 보면 알 수 있듯이

주석으로 처리된 부분은 웹 페이지에서 동작하지 않고, 회색으로 보이게 된다.

반응형

마찬가지로 26~32번째 줄 역시 주석으로 처리되어있는데 아무런 글자가 보이지 않는다.

이건 사실 문제 낸 사람이 장난질 해놓은거다.

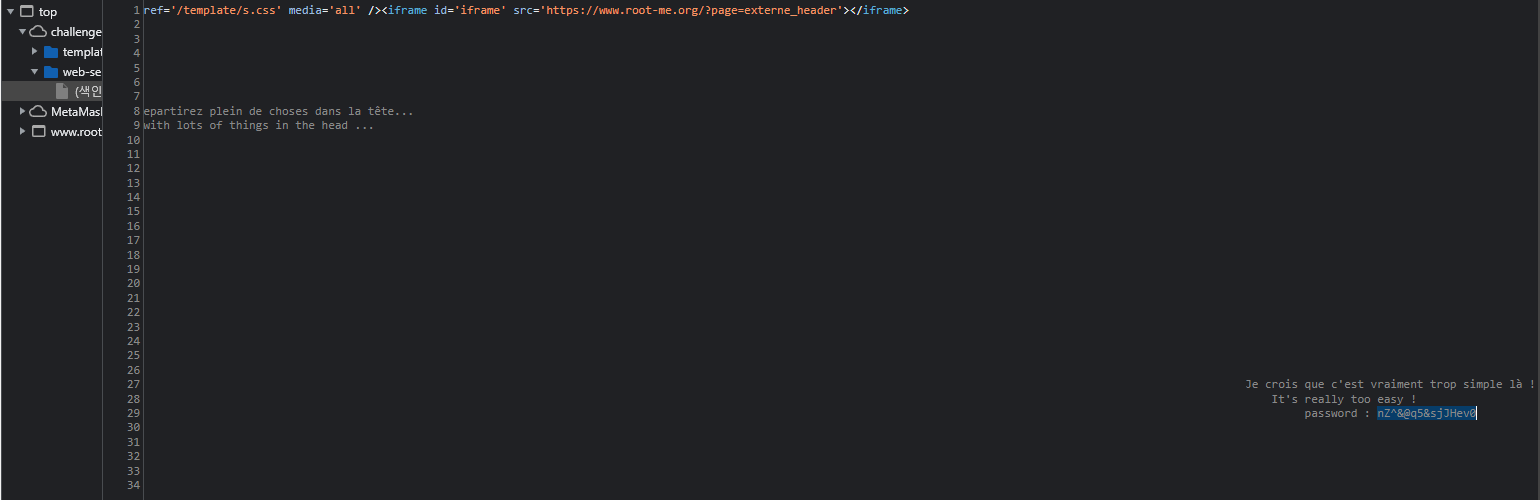

스크롤을 오른쪽 끝까지 땡기면 주석으로 쓰여진 내용이 보인다.

주석에는 표시된것 처럼 비밀번호가 적혀있다.

개발자들이 흔히 하는 실수 중 하나로,

개발 당시에 테스트 용으로 달아놓은 주석을 배포할때 삭제하지 않아서

중요한 정보가 일반사용자들에게 노출되는 경우가 있다.

불필요한 주석은 꼭 제거하도록 하자.

반응형

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] HTTP - User-agent - 웹해킹 / 헤더변조 (38) | 2022.04.03 |

|---|---|

| [Root Me] HTTP - Open redirect - 웹해킹 / MD5 (64) | 2022.03.31 |

| [Root Me] CSRF - 0 protection - 웹해킹 / 크로스사이트요청위조 (84) | 2022.03.25 |

| [Root Me] XSS - Stored 1 - 웹해킹 / 크로스사이트스크립트 (56) | 2022.03.23 |

| [Root Me] Javascript - Obfuscation 3 - 웹해킹 / 자바스크립트 (52) | 2022.03.20 |