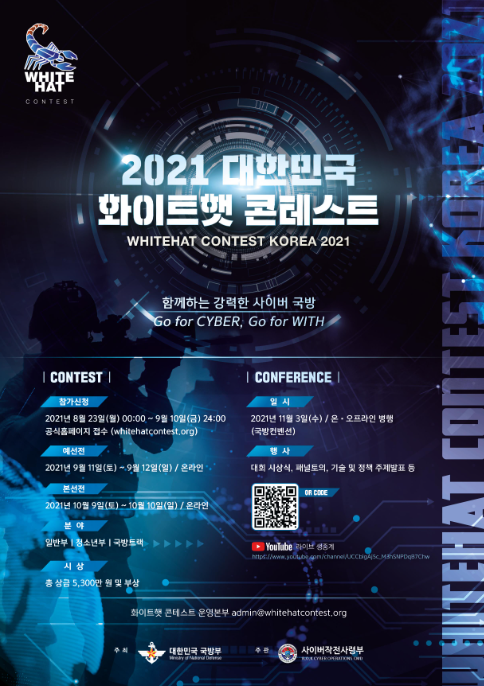

2021 화이트햇 콘테스트 본선에 나왔던 문제

시간이 꽤 지났지만 하나씩 문제풀이를 올려본다.

CTFD 플랫폼을 이용해 진행이 되었는데,

문제는 캡쳐를 못해서 써놨던 내용을 복기해서 작성하는 Write up이다.

본선의 시작은 S2_VPN_Viction.vmx 파일로 진행된다.

해당 파일은 침해사고가 발생한 리눅스 시스템을 이미징한 것이다.

제목에서 알 수 있듯이 이 이미지는 서버 앞단에 있는 VPN 이미지이다.

B-1 문제는 지난 A-2 문제에서 이어지는 문제이다.

(https://hackingstudypad.tistory.com/612)

B-1

공격자가 VPN 서버의 SSH 계정 탈취에 성공한 최초 시각은 언제인가?

B-1 문제는

공격자가 VPN 서버의 SSH 계정 탈취에 성공한

최초의 시각을 찾는것이 목표이다.

여기에 더해 당시 공격자의 IP 까지 체출하는것이었다.

기존 문제들 처럼

역시나 /var/log 경로에서 답을 찾을 수 있다.

SSH를 사용하기 위해선

로그인 절차를 거쳤을 것이고,

그 인증에 관련된 로그가

auth.log 에 남기 때문이다.

cat /var/log/auth.log | grep password 명령어를 이용해

auth.log 를 살펴보면

192.168.0.68 아이피에서 SSH 인증을 시도하나

Failed password for ubuntu 라는 실패 로그가 계속 뜨는것을 볼 수 있다.

조금 더 내려보면

계속 실패하다가

처음으로 Accepted password 로그가 나오는 부분이 있는데

이 부분의 시간을 확인하면 된다.

따라서 이번 문제의 플래그는

FLAG{2021_10_05_09_28_54_192_168_0_68}

'CTF > 포렌식' 카테고리의 다른 글

| [2021 화이트햇 콘테스트 본선] C-1 - 포렌식 / .bashrc (149) | 2023.09.04 |

|---|---|

| [2021 화이트햇 콘테스트 본선] B-2 - 포렌식 (139) | 2023.09.02 |

| [2021 화이트햇 콘테스트 본선] A-2 - 포렌식 / PPTP / SYSLOG (160) | 2023.08.29 |

| [2021 화이트햇 콘테스트 본선] A-1 - 포렌식 (149) | 2023.08.27 |

| [2021CCE] Ransom - 포렌식 / XOR (167) | 2023.08.25 |