2021 화이트햇 콘테스트 본선에 나왔던 문제

시간이 꽤 지났지만 하나씩 문제풀이를 올려본다.

CTFD 플랫폼을 이용해 진행이 되었는데,

문제는 캡쳐를 못해서 써놨던 내용을 복기해서 작성하는 Write up이다.

이번 문제부터는 S2_WIN_Viction.vmx 파일로 진행된다.

해당 파일은 침해사고가 발생한 윈도우 시스템을 이미징한 것이다.

D-1

공격자가 Windows PC에 초기 접근 시 사용한 도구와 접속 정보에 대해 답하시오

이번 문제는

윈도우 시스템에 공격자가 초기 접근 시

사용했던 도구와 접속 정보를 찾는 것이다.

윈도우 이미지를 실행시켜 보면

랜섬웨어 흔적으로 가득했던 예선과 달리

깔끔한 바탕화면을 볼 수 있다.

예선과 같이

C: 아래 Logs 폴더가 있고

그안에 Wireshark 패킷 캡쳐 파일이 두개 들어있다.

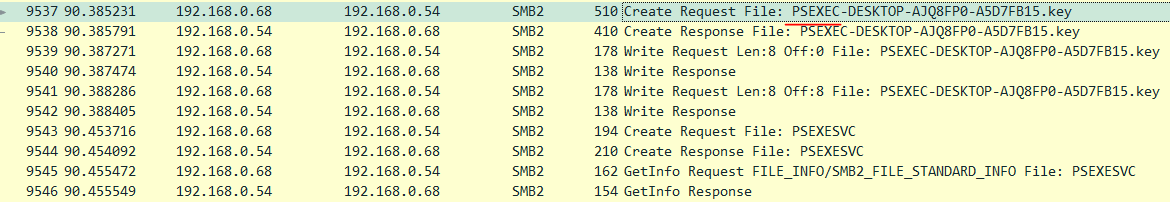

첫번째문제는

1.pcapng 파일에서 확인이 가능하다.

해당 파일을 열어

중간부터 내용을 보면

192.168.0.68 에서 192.168.0.54 쪽으로

엄청난 SMB 프로토콜 통신이 있는것을 발견할 수 있다.

SMB는 Server Message Block 의 약자로

네트워크에서 파일, 디렉토리 등을 공유할 수 있게 해주는 프로토콜이다.

상당히 취약하기 때문에

SMB 프로토콜을 이용한 해킹 사례도 굉장히 많다.

그래서 가장 먼저 의심을 했다.

조금 더 내려보니

PSEXEC 라는것을 사용한 흔적이 보인다.

PSEXEC는 원격에서 명령어를 실행할 수 있게 해주는 프로그램인데

역시나 악용되는 경우가 많다.

SMB + PSEXEC 조합은 무조건 악성일것이라 생각했다.

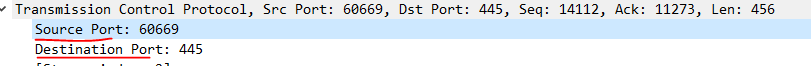

해당 문제의 플래그는

FLAG{PSEXEC_192.168.0.68_445_60669} 가 된다.

참고로 플래그의 445, 60669는

해당 패킷의 목적지/출발지 포트이다.

'CTF > 포렌식' 카테고리의 다른 글

| [2021 화이트햇 콘테스트 본선] E-1 - 포렌식 / Wireshark (162) | 2023.09.10 |

|---|---|

| [2021 화이트햇 콘테스트 본선] D-2 - 포렌식 / Sysmon View (174) | 2023.09.08 |

| [2021 화이트햇 콘테스트 본선] C-1 - 포렌식 / .bashrc (149) | 2023.09.04 |

| [2021 화이트햇 콘테스트 본선] B-2 - 포렌식 (139) | 2023.09.02 |

| [2021 화이트햇 콘테스트 본선] B-1 - 포렌식 / SSH (126) | 2023.08.31 |