2021 화이트햇 콘테스트 본선에 나왔던 문제

시간이 꽤 지났지만 하나씩 문제풀이를 올려본다.

CTFD 플랫폼을 이용해 진행이 되었는데,

문제는 캡쳐를 못해서 써놨던 내용을 복기해서 작성하는 Write up이다.

이번 문제부터는 S2_WIN_Viction.vmx 파일로 진행된다.

해당 파일은 침해사고가 발생한 윈도우 시스템을 이미징한 것이다.

G-2 문제는 이전 G-1에서 계속 이어지는 문제이다.

(https://hackingstudypad.tistory.com/632)

G-2

정보를 유출하는 악성코드를 분석하고, 주어진 네트워크 로그를 통해 플래그를 획득하여라

플래그에 대한 힌트는 정보를 유출하는 악성코드 내부에 있다.

G-2 문제는 정보를 유출하는 악성코드(지난문제에서 찾은 hh.exe)를

분석하고, 네트워크 로그를 통해 플래그를 찾는것이다.

플래그에 대한 힌트가 악성코드 내에 숨겨져 있다고 나와있는데..

사실 이 문제는 문제 힌트, 의도와 다르게 풀어버렸다.

다음에 포스팅 하겠지만

이 다음 문제가 악성 도메인이 무엇인지 찾는 문제였는데,

어쩌다 보니 그 악성 도메인을 먼저 찾아버리게 됐다.

그 도메인을 실마리로 삼아 G-2 문제를 hh.exe 분석 없이 풀게 되었다.

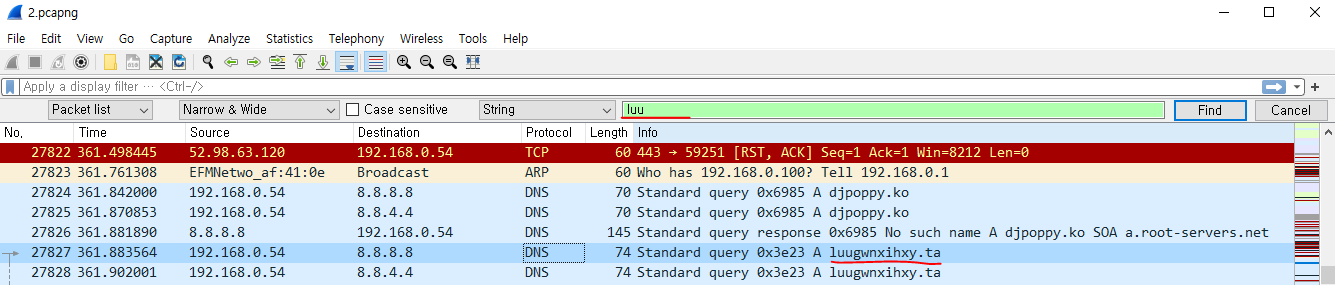

C:\Logs 폴더의 2.pcapng 파일을 이용해 문제를 푼다.

다음 문제에서 찾은 악성 도메인이

luugwnxihxy.ta 였는데

와이어샤크에서 해당 도메인을 이렇게 검색해서 찾아내고

우클릭 - Follow - UDP Stream 을 눌러주면

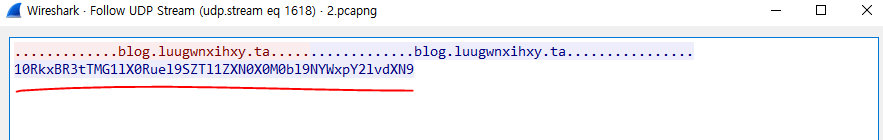

패킷 끝에 뭔가 base64 처럼 보이는 값이 붙어있는것을 확인할 수 있다.

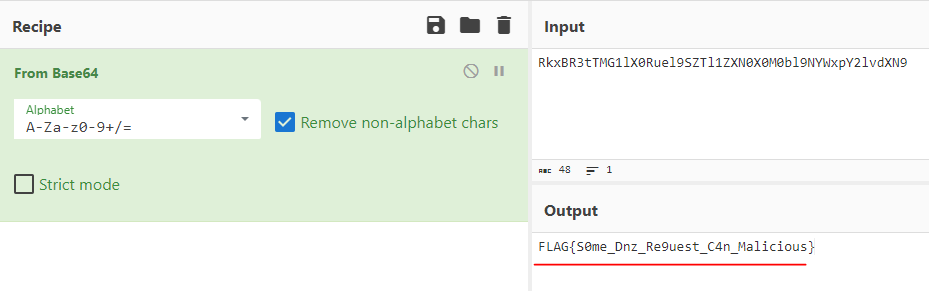

CyberChef(https://gchq.github.io/CyberChef)에서 해당 값을 디코딩하면

플래그를 찾을 수 있었다.

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트] A-1 - 포렌식 / Sysmon View (185) | 2023.09.27 |

|---|---|

| [2021 화이트햇 콘테스트 본선] H-1 - 포렌식 / Wireshark (168) | 2023.09.22 |

| [2021 화이트햇 콘테스트 본선] G-1 - 포렌식 / Wireshark / HxD / XOR (155) | 2023.09.18 |

| [2021 화이트햇 콘테스트 본선] F-2 - 포렌식 / Wireshark (150) | 2023.09.16 |

| [2021 화이트햇 콘테스트 본선] F-1 - 포렌식 / Wireshark / Strings (151) | 2023.09.14 |