2022 화이트햇 콘테스트 예선에 출제되었던 문제

이전 A-1 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/641)

B-1 문제는 공격자가 사용한 드랍퍼 악성코드를 분석하여

피해 호스트에 설치된 악성코드에 대해 파악하는 것이었다.

플래그는 초기 침투에 사용한 파일과,

해당 파일에 담겨있던 스크립트가 최초 실행된 시각을 찾아서 쓰면 된다.

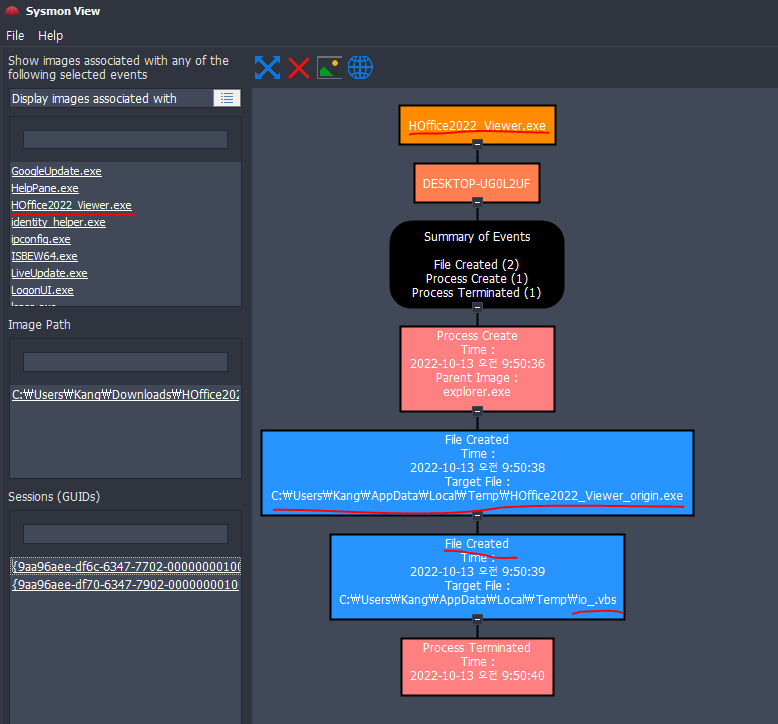

지난 문제에서

Sysmon View 도구를 이용해 Sysmon 로그를 분석했을 때,

HOffice2022_Viewer.exe 파일로부터

io_.vbs 파일이 생성되었다는 것을 알 수 있었다.

따라서 초기 침투에 사용된 파일은 HOffice2022_Viewer.exe 이고,

이 파일에 담겨있던 스크립트가 io_.vbs 인데

실제 해당 경로를 가보면 io_.vbs 파일을 볼 수 있고

Wscript.Shell 을 통해 powershell 을 실행시키는 내용인걸 대충 유추해볼 수 있다.

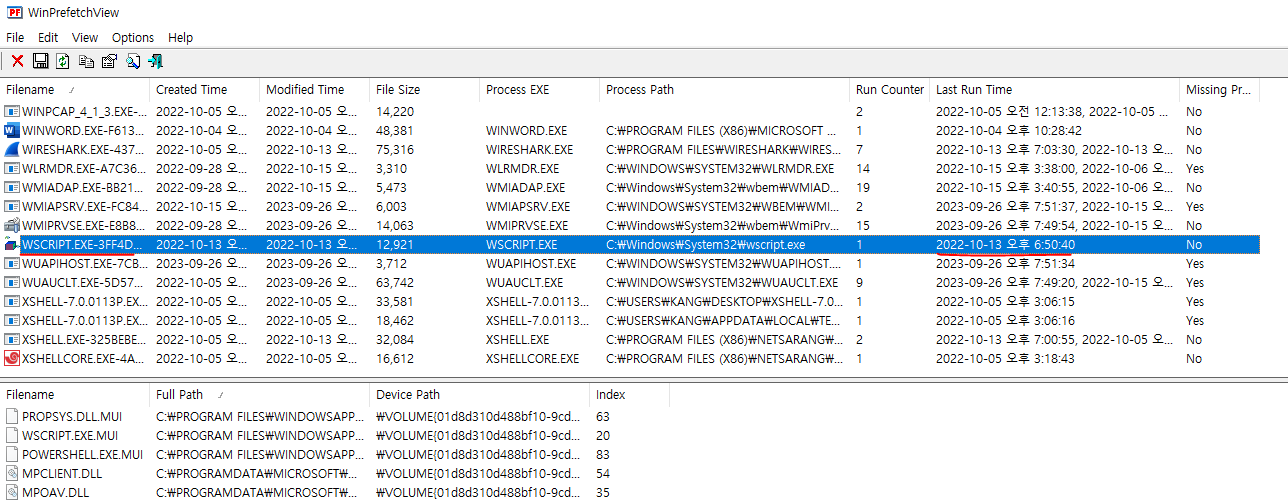

Wscript 가 실행된 시간을 확인하면 될것 같은데

이건 프리패치를 통해 확인할 수 있다.

프리패치를 분석할때는

위의 WinPrefetchView 라는 도구를 사용한다.

구글 검색으로 쉽게 찾을 수 있고,

다운받아 바로 실행시키면 된다.

WinPrefetchView를 실행시킨 뒤 WSCRIPT.EXE 를 찾아보면

Last Run Time 에서 실행시간을 확인할 수 있다.

따라서 이번 문제의 플래그는

FLAG{HOffice2022_Viewer.exe_20221013185040} 가 된다.

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트] B-3 - 포렌식 / Sysmon View (152) | 2023.10.05 |

|---|---|

| [2022 화이트햇 콘테스트] B-2 - 포렌식 / Wireshark (183) | 2023.10.03 |

| [2022 화이트햇 콘테스트] A-1 - 포렌식 / Sysmon View (185) | 2023.09.27 |

| [2021 화이트햇 콘테스트 본선] H-1 - 포렌식 / Wireshark (168) | 2023.09.22 |

| [2021 화이트햇 콘테스트 본선] G-2 - 포렌식 / Wireshark (173) | 2023.09.20 |