2022 화이트햇 콘테스트 본선에 출제되었던 문제

A-1 문제는 주어진 침해사고 이미지를 분석하여

드랍퍼가 최초 실행된 시각과 PID를 특정하는 것이 목표이다.

본선에서는 prob_a, prob_b 두개의 win10 침해사고 이미지가 주어졌고

이번 문제는 prob_a 문제를 이용해 해결할 수 있었다.

실행시켜 보면

그냥 평범한 win10 처럼 보인다.

문제에서 정상 프로그램으로 위장한 악성 프로그램이라고 해서

뭔가 사용자를 속여 다운로드 받게끔 했을것이라 생각했다.

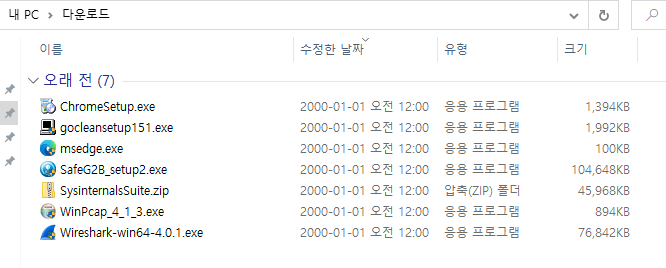

실제로 다운로드 폴더에 들어가보면

뭔가 정상 파일처럼 보이는 설치파일들이 들어있는것을 확인할 수 있다.

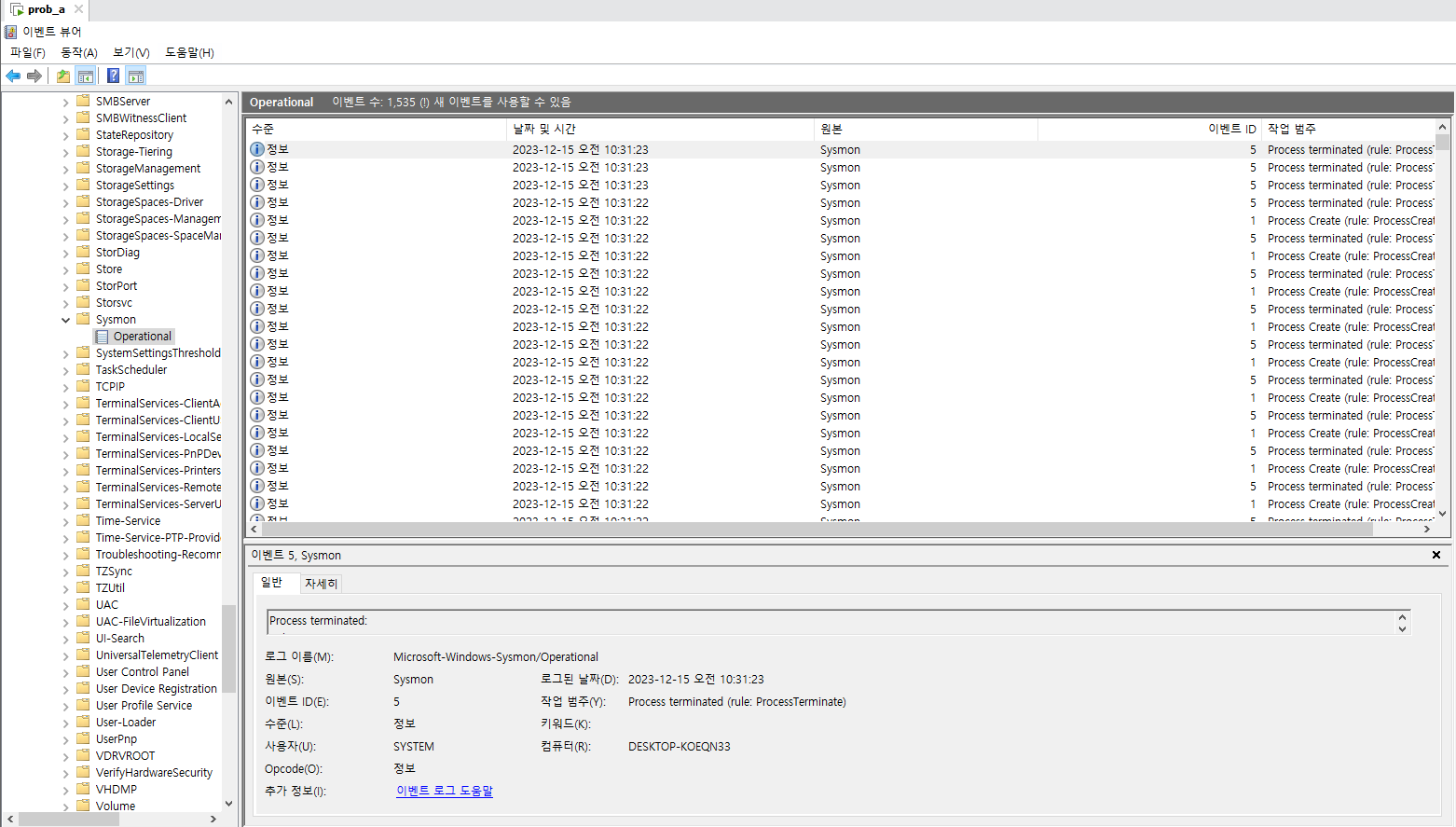

정확히 무슨일이 일어났는지 확인하기 위해

윈도우 키 + r 을 눌러 실행창을 연 후

eventvwr 를 입력해 이벤트 뷰어를 열어봤다.

이벤트 뷰어 창에서

응용 프로그램 및 서비스 로그 - Microsoft - Windows 를 따라가면

Sysmon 이라는 로그가 보인다.

Sysmon 로그는 마이크로소프트에서 제공하는 Sysinteranls suite 에 포함된 도구로

아주 강력한 윈도우 이벤트 로깅 기능을 제공한다.

기본적으로 들어가 있진 않고 별도로 설치를 해야하는데

설치해두면 나중에 침해사고 조사할때 아주 유용하게 사용할 수 있다.

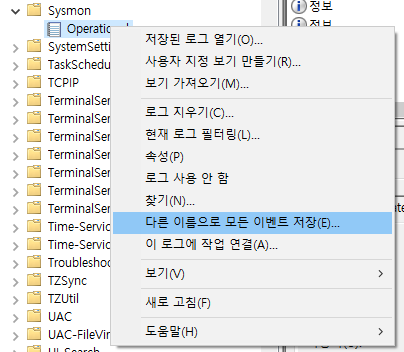

Sysmon 로그를 우클릭 - 다른 이름으로 모든 이벤트 저장을 눌러준 후

확장자를 .xml 로 지정해 저장해준다.

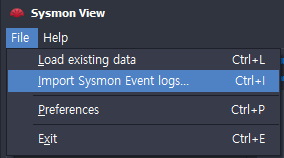

Sysmon 로그 분석을 아주 쉽게 하기위한

Sysmon View 라는 도구가 있다.

File - Import Sysmon Event logs 버튼을 눌러

아까 추출한 xml 파일을 지정해주면 된다.

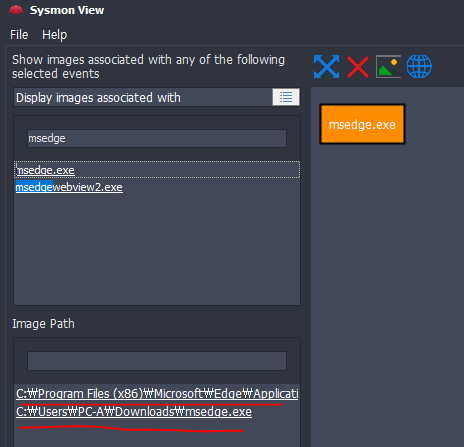

아까 다운로드 폴더에 있던 exe 파일들을 하나씩 검색해봤는데

msedge 경우만 Image Path가 두 개 조회되어 이상하다고 생각했다.

위에 있는 로그가 원래 정상 edge 인것 같고,

Downloads 폴더 아래 있는 msedge.exe 가 의심스러웠다.

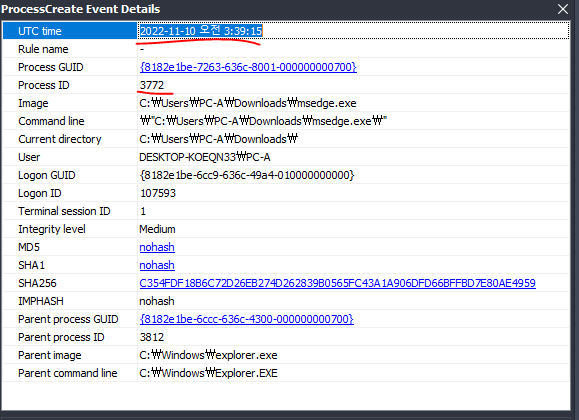

해당 msedge.exe 파일의 실행시각과

당시의 PID를 플래그로 제출했더니 정답 처리되었다.

이번 문제의 플래그는

FLAG{20221110_123915_3772} 가 된다.

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트 본선] A-3 - 포렌식 / Powershell / REGA / Winprefetchview (74) | 2024.01.01 |

|---|---|

| [2022 화이트햇 콘테스트 본선] A-2 - 포렌식 / HxD / Powershell (86) | 2023.12.26 |

| [2022 화이트햇 콘테스트] H-2 - 포렌식 / Powershell (168) | 2023.12.08 |

| [2022 화이트햇 콘테스트] H-1 - 포렌식 / Powershell / XOR (177) | 2023.12.02 |

| [2022 화이트햇 콘테스트] G-2 - 포렌식 / Powershell / Sysmon View (164) | 2023.11.27 |