2022 화이트햇 콘테스트 본선에 출제되었던 문제

이전 D-1 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/708)

반응형

D-2 문제는

공격자가 무력화 한 도구를 실행하면

악성코드가 대신 실행되는데,

해당 악성코드가 최초 실행된 시각과

PID를 특정하는 것이 목표이다.

이전문제에서

난독화를 풀었던 파워쉘 코드를 사펴보면

http://15.165.18.103/gmae 에서 dd.exe 를 다운받아

무력화한 도구를 실행시켰을 때

dd.exe가 대신 실행되도록 하는것을 볼 수 있다.

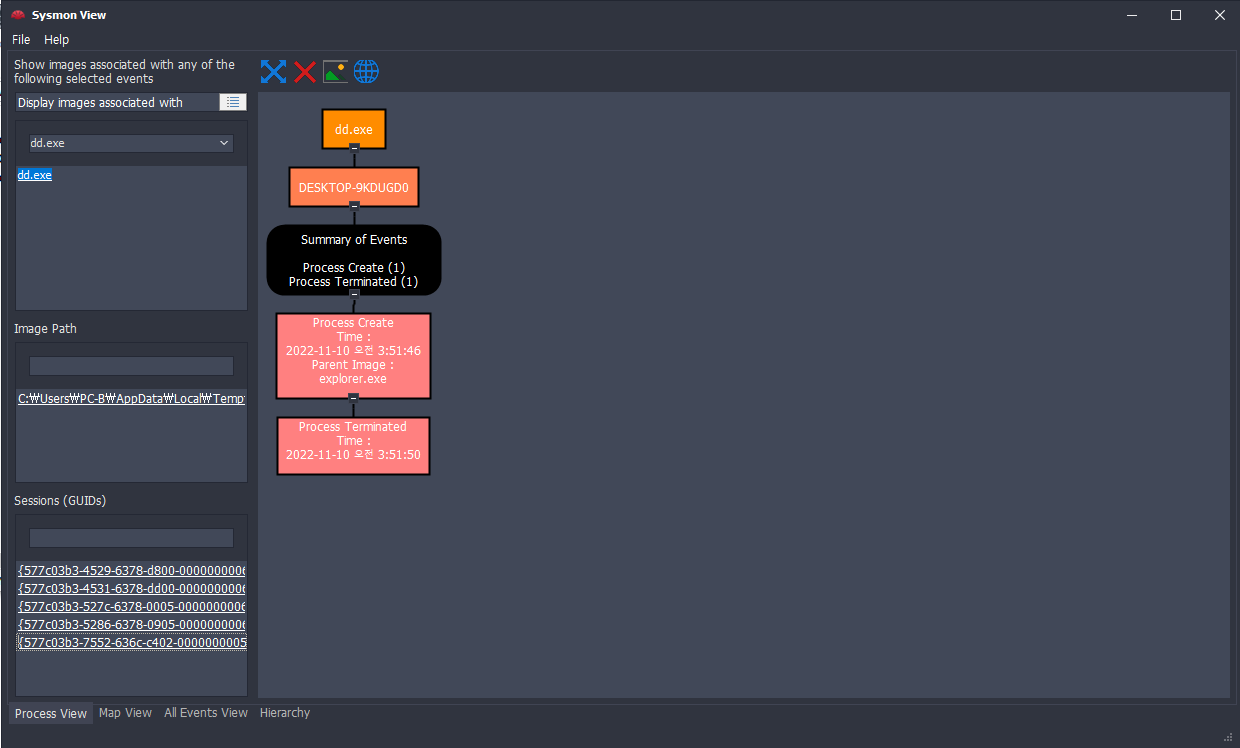

sysmon view를 이용해

sysmon 로그에서 dd.exe를 찾아준다.

상세내용을 확인해보면

최초 실행시각과 PID를 확인할 수 있다.

따라서 이번 문제의 플래그는

FLAG{125146_5160} 이 된다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트 본선] E-2 - 포렌식 / Powershell / Certutil (114) | 2024.03.10 |

|---|---|

| [2022 화이트햇 콘테스트 본선] E-1 - 포렌식 / WinPrefetchView (101) | 2024.03.04 |

| [2022 화이트햇 콘테스트 본선] D-1 - 포렌식 / Powershell (92) | 2024.02.21 |

| [2022 화이트햇 콘테스트 본선] C-2 - 포렌식 / Sysmon View / Powershell (80) | 2024.02.15 |

| [2022 화이트햇 콘테스트 본선] C-1 - 포렌식 / Powershell (120) | 2024.02.06 |