2022 화이트햇 콘테스트 본선에 출제되었던 문제

이전 D-2 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/710)

반응형

E-1 문제는

Lateral Movement 시에 호스트 A에서 요청한 명령이

호스트 B에서 실행되었다고 한다.

이때 호스트 B에서 명령을 수행하는 프로세스의 이름을 찾는것이 목표이다.

이번 문제부터는

이전 prob_a 이미지가 아닌

prob_b 이미지로 해결할 수 있었다.

둘 다 똑같은 Windows10 이미지인데

문제 시나오상 a가 먼저 악성코드에 감염이 되고,

그게 수평이동되어서 b도 감염이 된 컨셉이다.

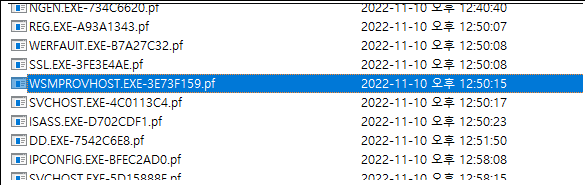

프로세스이름을 찾는 것이니

prob_b 이미지에서 프리패치를 확인해 봤다.

프리패치를 분석할때는

위의 WinPrefetchView 라는 도구를 사용한다.

구글 검색으로 쉽게 찾을 수 있고,

다운받아 바로 실행시키면 된다.

WinPrefetchView 도구를 실행시켜

프리패치를 분석해보면

WSMPROVHOST.EXE 라는것을 볼 수 있었다.

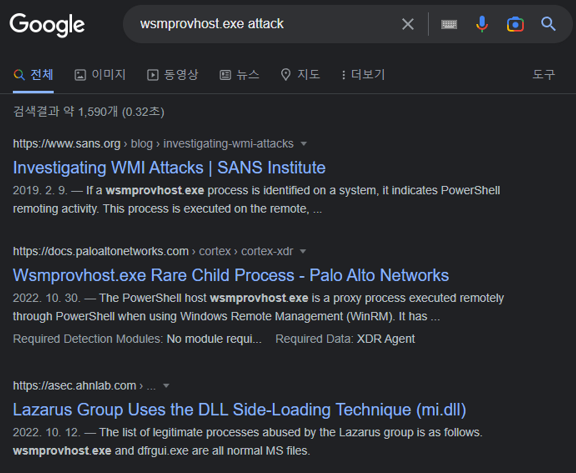

이게 정확히 뭔지 몰라서

WSMPROVHOST.EXE attack 을 키워드로

구글에 검색해본 결과

라자루스 그룹 등에서

해당 프로세스가 해킹에 활용하고 있는것을 확인할 수 있었다.

따라서

이번 문제의 플래그는

FLAG{WSMPROVHOST.EXE} 가 된다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트 본선] E-3 - 포렌식 / Sysmon View (93) | 2024.03.16 |

|---|---|

| [2022 화이트햇 콘테스트 본선] E-2 - 포렌식 / Powershell / Certutil (114) | 2024.03.10 |

| [2022 화이트햇 콘테스트 본선] D-2 - 포렌식 / Powershell / Sysmon View (91) | 2024.02.27 |

| [2022 화이트햇 콘테스트 본선] D-1 - 포렌식 / Powershell (92) | 2024.02.21 |

| [2022 화이트햇 콘테스트 본선] C-2 - 포렌식 / Sysmon View / Powershell (80) | 2024.02.15 |