2022 화이트햇 콘테스트 본선에 출제되었던 문제

이전 E-2 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/714)

반응형

E-3문제는

악성코드가 DLL Injection을 수행하는데

이때 Injection의 대상이 되는 정상 프로세스의 이름과

최초로 Attach 한 PPID가 무엇인지 알아내는것이 목표이다.

지난 문제에서

prob_b 이미지 내에 있는

FXSSVC.dll 악성코드를 식별했었다.

해당 악성코드는 파워쉘 코드를 통해

http://15.165.18.103/api 로부터 다운받은 것이었다.

IDA 도구를 이용해

FXSSVC.dll 파일을 열어 분석해보면

DLL Injection 대상 프로세스는

explorer.exe 임을 알아낼 수 있다.

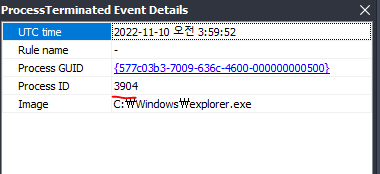

sysmon view 도구를 이용해

prob_b 이미지에서 추출한 sysmon 로그를 분석해본다.

explorer.exe를 검색하면

sysmon 로그가 생성되어 있는게 보인다.

빨간 네모를 더블클릭해서

세부 내용을 확인해보면

거기서 PPID를 확인할 수 있다.

따라서 이번 문제의 플래그는

FLAG{EXPLORER.EXE_3904} 가 된다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트 본선] E-5- 포렌식 / Sysmon View / Powershell (108) | 2024.03.30 |

|---|---|

| [2022 화이트햇 콘테스트 본선] E-4 - 포렌식 / IDA (93) | 2024.03.22 |

| [2022 화이트햇 콘테스트 본선] E-2 - 포렌식 / Powershell / Certutil (114) | 2024.03.10 |

| [2022 화이트햇 콘테스트 본선] E-1 - 포렌식 / WinPrefetchView (101) | 2024.03.04 |

| [2022 화이트햇 콘테스트 본선] D-2 - 포렌식 / Powershell / Sysmon View (91) | 2024.02.27 |