[E-5]

공격자가 가장 첫번째로 유출한 파일의 SHA1 해시는?

2022 화이트햇 콘테스트 본선에 출제되었던 문제

이전 E-4 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/718)

정신을 어디 뒀었는지

이번 문제화면도 역시 캡쳐를 못했다..

넘 아쉬운 부분..

반응형

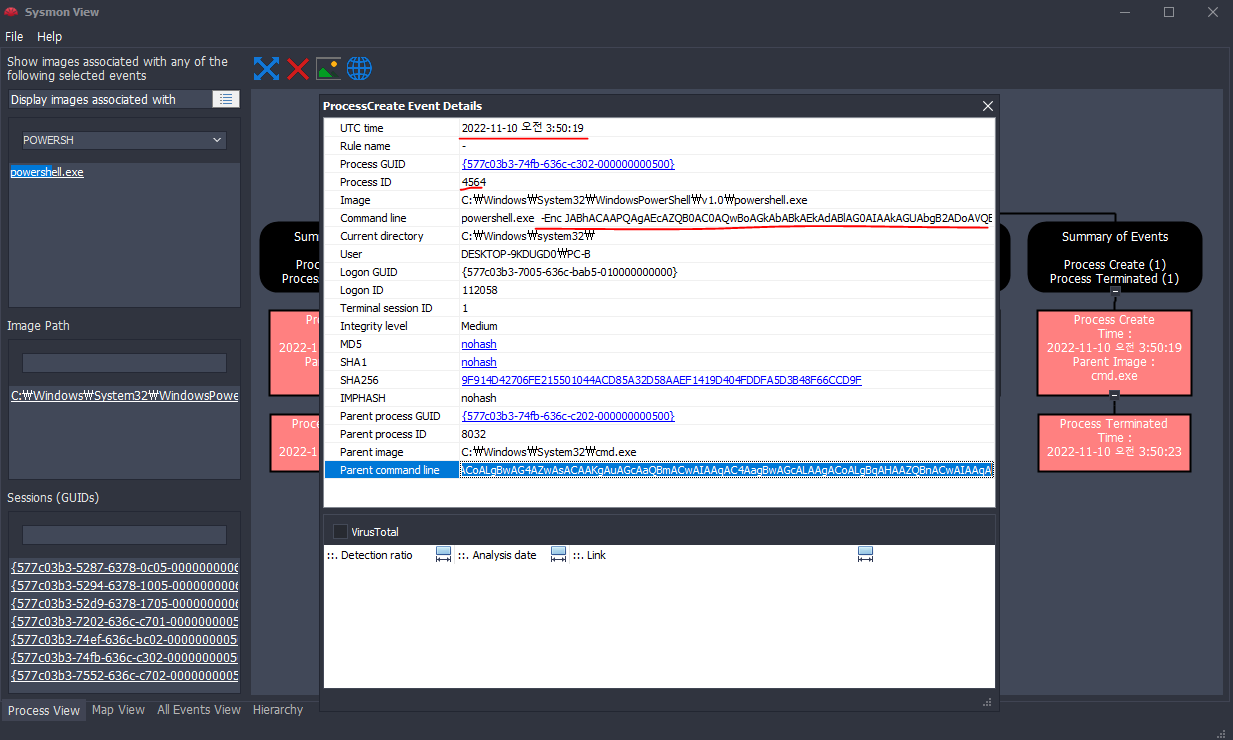

Sysmon View 도구를 이용해

피해 윈도우 이미지의 sysmon 로그를 분석하다보면

powershell 실행기록 중 PID 가 4564인 로그를 찾을 수 있다.

BASE64 인코딩된 명령어가 실행되었는데

$base64EncodedString = "여기에_Base64_문자열_입력";

[System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($base64EncodedString))

위와 같은 파워쉘 스크립트로 디코딩을 할 수 있다.

디코딩을 해보면 이런 Powershell 스크립트가 나온다.

52.78.113.15를 목적지로

.png, .gif, .jpg 와 같은 특정 확장자를 가진 파일을 업로드하고 있는 모습이다.

확장자가 굉장히 많은데

이중에서 어떤 확장자를 가진 파일을 가장 먼저 가져왔을까를 알아내야 한다.

그냥 단순하게 침해사고 이미지에 들어가서

Powershell 창을 열어 똑같이 실행시켜 봤다.

그리고나서 $a 에 들어간 값을 확인했더니

Eula.txt 파일이 가장 먼저 보였다.

Certutil 명령어를 이용해서

해당 파일의 SHA1 해시값을 구해준뒤 제출했다.

이번 문제의 플래그는

FLAG{5ab806618497189342722d42dc382623ac3e1b55} 가 된다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트 본선] E-4 - 포렌식 / IDA (93) | 2024.03.22 |

|---|---|

| [2022 화이트햇 콘테스트 본선] E-3 - 포렌식 / Sysmon View (93) | 2024.03.16 |

| [2022 화이트햇 콘테스트 본선] E-2 - 포렌식 / Powershell / Certutil (114) | 2024.03.10 |

| [2022 화이트햇 콘테스트 본선] E-1 - 포렌식 / WinPrefetchView (101) | 2024.03.04 |

| [2022 화이트햇 콘테스트 본선] D-2 - 포렌식 / Powershell / Sysmon View (91) | 2024.02.27 |