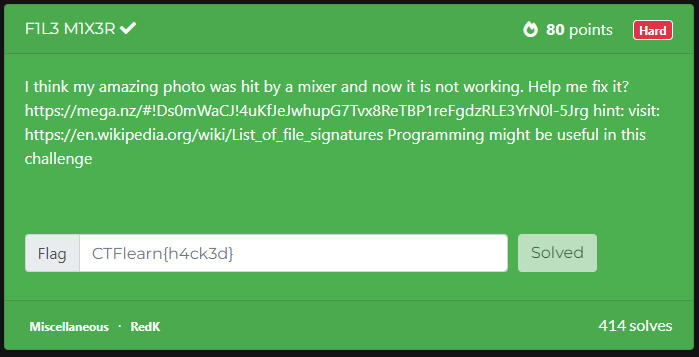

CTFlearn에서 제공하는 Hard 난이도의 MISC 문제 MISC는 miscellaneous의 약자로 여러가지 잡다한 이라는 의미를 가지고 있다. 문제 설명을 보면 어떤 사진이 MIXER 에 의해 뒤죽박죽이 되어서 잘 동작하지 않는다고 한다. 이 사진을 다시 복구해달라는게 문제의 요구사항이다. 문제에서 주어지는 파일은 fl4g.jpeg 파일이다. 해당 파일을 열어볼려고 하면 파일이 깨진듯 오류가 나면서 열 수가 없다. 해당 파일을 HxD로 열어보면 바로 뭔가 이상한걸 알아챌 수 있다. JPG 파일은 무조건 시작할때 FF D8 ~ 로 시작을 한다. 이런걸 파일 시그니처 라고 하는데 문제에서 같이 주어진 위키피디아 힌트 페이지에서도 확인할 수 있다. 자세히 보면 원래는 FF D8 FF E0 00 10 4..