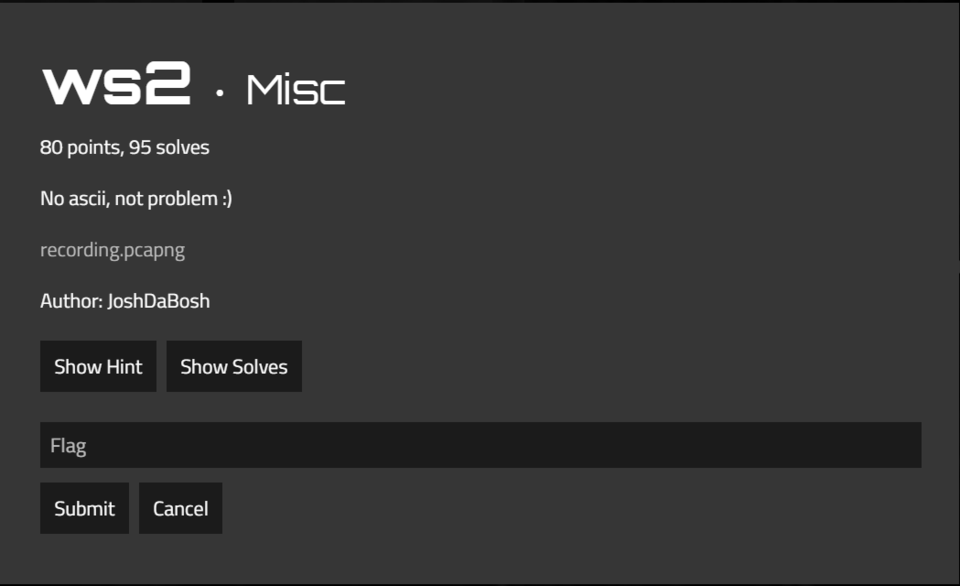

WS2

이전 WS1 과 같이 Wireshark 를 이용해서 푸는 문제이다

확실히 두번째 문제라 그런지 첫번째 문제보다 풀이수가 훨씬 적다.

이번에도 recording.pcapng 파일이 주어진다.

pcapng 파일은 패킷 덤프 파일으로 와이어샤크를 이용해서 열어주면 내용을 볼 수 있다.

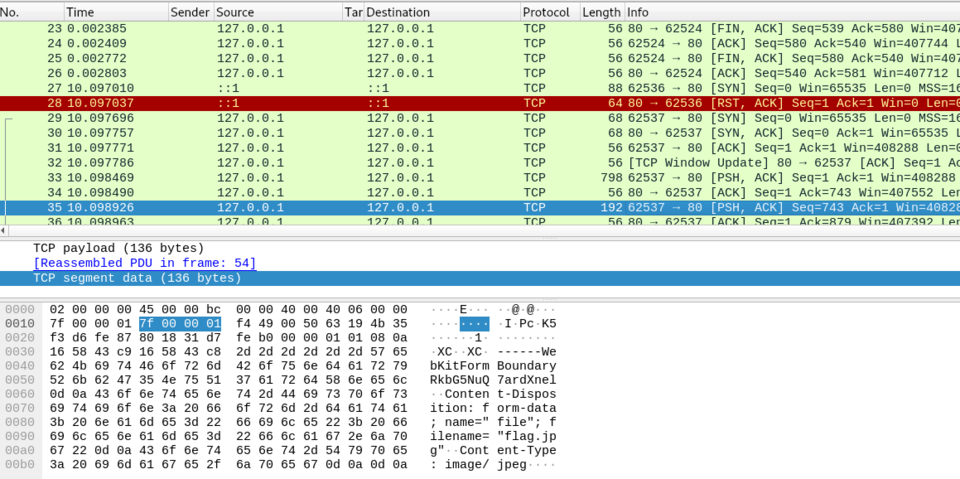

천천히 패킷을 내리다보면 35번째 패킷에서 수상한 부분이 보인다.

Form BoundaryContent-Disposition : form-data

filename : flag.jpg

Content-Type : image/jpeg

이런 문자열들이 보이는 걸로보아

웹페이지에 flag.jpg 파일을 업로드하는 패킷이 캡쳐가 된 듯 하다.

실제로 웹서버에 파일을 업로드할때 요청패킷을 burp suite 같은 프록시 툴로 잡아서 보면

이런식으로 보인다.

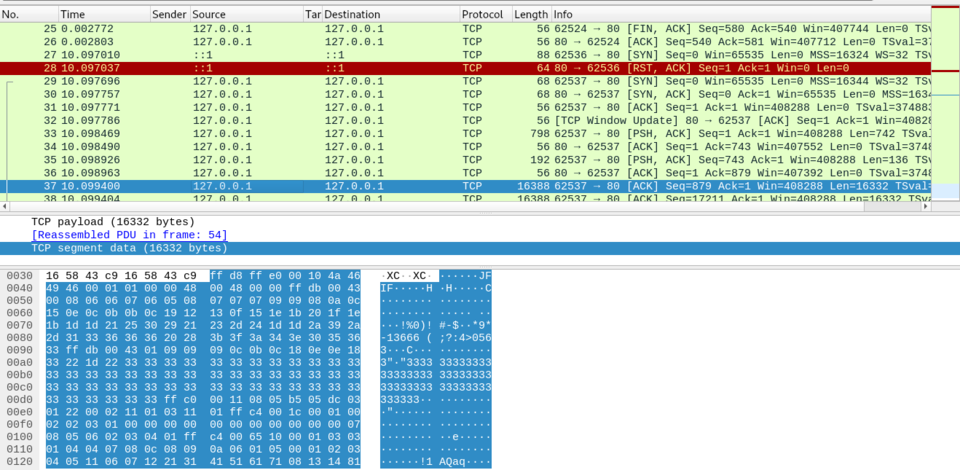

여기서 바로 풀수도 있지만 조금더 살펴보았다.

더 내려보니 37번째 패킷에서 jpg 파일 시그니처가 보였다.

ff d8 ff e0 는 jpg 파일의 시그니처이다.

이후에 있는 TCP segment data를 모두 찾아서 수작업으로 합쳐도 되고,

해당 패킷을 우클릭 한후 follow tcp scream 해서 raw data를 뽑아내도 된다.

그렇게 뽑아낸 데이터를 hxd를 이용해서 완성된 파일로 만들어주면

원펀맨이 플래그를 말해준다!

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [RiftCTF] Stegano 0x0001 - 포렌식 / 스테가노그래피 / HxD (38) | 2022.03.24 |

|---|---|

| [angstromCTF] WS3 - 포렌식 / Wireshark (20) | 2022.03.08 |

| [angstromCTF] WS1 - 포렌식 / Wireshark (2) | 2022.03.07 |

| [SUSEC CTF] little - 포렌식 / Autopsy (4) | 2022.03.06 |

| [zer0ptsCTF] Locked KitKat - 포렌식 / 안드로이드 (1) | 2022.03.05 |