대망의 WS 마지막 문제

WS는 패킷 분석 프로그램인 Wireshark 의 줄임말이다.

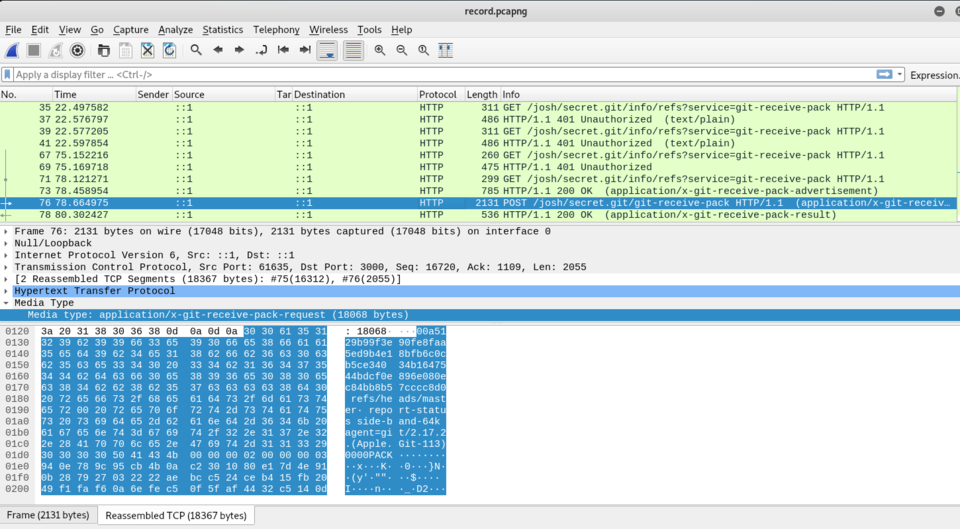

역시나 record.pcapng 파일이 주어진다.

해당 파일은 와이어샤크로 열어볼 수 있다.

와이어샤크로 열어서 천천히 패킷을 보다보면

76번째 패킷에서 /josh/secret.git/git-receive-pack이라는 수상한 URI를 발견할 수 있다.

CTF를 푸는 사람으로써 secret 라는 글자를 그냥 지나치는건 예의가 아니다.

패킷을 더 자세히보면 맨앞에 POST 메소드를 사용한 걸 확인할 수 있다.

POST 메소드는 웹 서버에 데이터를 전달할때 쓰는 메소드이다.

예를들자면 로그인, 게시글 작성, 파일업로드 등등의 경우가 된다.

이 경우에는 git 서버에 파일을 업로드한 것 같다.

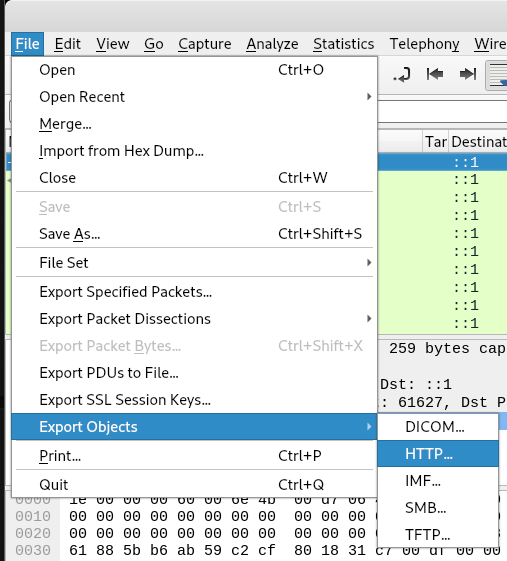

와이어샤크에는 이렇게 HTTP 프로토콜을 이용해서 전송한 파일들을 한번에 가져올수 있는 기능이 있다.

File - Export Objects - HTTP 를 선택하면

이 패킷 덤프파일 전체에서 HTTP 프로토콜로 전송된 오브젝트들을 다 뽑아낼 수 있다.

추출하면 이렇게 많은 파일들이 나오게 되는데

binwalk를 사용해서 해당 디렉토리에서 binwalk -e * 해버리면

플래그가 적혀있는 사진파일을 뽑아낼 수 있다.

+ 추가

패킷파일 자체만 가지고도 binwalk하면 안에 어떤 파일들이 있는지 이렇게 대략적인걸 알수있다!

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [RiftCTF] Forensics 0x0001 - 포렌식 / John the Ripper / ZIP (34) | 2022.03.27 |

|---|---|

| [RiftCTF] Stegano 0x0001 - 포렌식 / 스테가노그래피 / HxD (38) | 2022.03.24 |

| [angstromCTF] WS2 - 포렌식 / Wireshark (4) | 2022.03.07 |

| [angstromCTF] WS1 - 포렌식 / Wireshark (2) | 2022.03.07 |

| [SUSEC CTF] little - 포렌식 / Autopsy (4) | 2022.03.06 |