아주 쉬운 스테가노그래피 문제이다.

너무 쉬워서 사실 스테가노그래피인지도 잘 모르겠다.

chall1.jpeg 라는 이미지파일 하나가 주어진다.

참고로 해당 파일은 열어보면 이런 사진이 나온다.

어떤 캐릭터인지는 잘 모르겠다.

문제 제목이 스테가노그래피이고 배점도 굉장히 낮기 때문에

아주 쉽게 접근해야한다.

괜히 어렵게 접근했다가 미궁으로 빠져버릴수도 있다.

스테가노그래피는 데이터를 은폐하는 기술을 말한다.

저런 사진파일이나 음악파일 등에 비밀데이터를 숨겨서 전송하는데 사용한다.

당연한 이야기지만 저 사진에도 비밀데이터(플래그)가 숨어있다.

HxD - Freeware Hex Editor and Disk Editor | mh-nexus

HxD - Freeware Hex Editor and Disk Editor HxD is a carefully designed and fast hex editor which, additionally to raw disk editing and modifying of main memory (RAM), handles files of any size. The easy to use interface offers features such as searching and

mh-nexus.de

나는 스테가노그래피와 관련된 문제를 풀때 가장 먼저 HxD라는 도구를 이용한다.

저런 이미지파일을 예로 들어보면

사람이 봤을땐 저 파일이 이미지 파일이지만 컴퓨터 입장에서는 01010로 이루어진 데이터 덩어리일 것이다.

HxD 라는 도구는 저런 파일들을 01010 그대로 볼 수 있도록 도와주는 역할을 한다.

대신 0101로 표현하면 데이터가 너무 많기 때문에 16진수로 압축해서 보여준다.

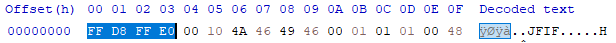

이런식이다.

HxD를 이용하면 jpeg 파일을 로우 레벨로 어떤 데이터들이 들어가있는지 볼 수 있다.

참고로 파일 맨 앞에 있는 FF D8 FF E0 는 jpeg 파일의 시그니처이다.

컴퓨터는 이 앞부분을 읽고 이 파일이 jpeg 라는것을 인식한다.

또 FF D9 는 jpeg 파일의 끝을 의미한다.

해당 문자열이 나오면 파일이 끝난것으로 인식한다.

서론이 길었는데 HxD로 jpeg 파일을 열어서 가장 먼저 해볼일은

한번 쭈욱 내리면서 훑어보는 것이다.

맨 밑으로 내려봤더니 이상한게 보인다.

아까 말했듯이 FF D9 라는 문자열이 나오면 jpeg 파일은 끝난것이다.

그런데 뒤쪽에 데이터가 조금 더 들어가있는걸 볼 수 있다.

FF D9 이후로는 데이터를 인식하지 않기 때문에 이 부분을 이용해서 비밀데이터를 숨겨놓은것이다.

숨겨놓은 마지막 부분이 플래그이다.

'CTF > 포렌식' 카테고리의 다른 글

| [AUCTF] Zippy - 포렌식 / John the Ripper / Rock You (34) | 2022.04.02 |

|---|---|

| [RiftCTF] Forensics 0x0001 - 포렌식 / John the Ripper / ZIP (34) | 2022.03.27 |

| [angstromCTF] WS3 - 포렌식 / Wireshark (20) | 2022.03.08 |

| [angstromCTF] WS2 - 포렌식 / Wireshark (4) | 2022.03.07 |

| [angstromCTF] WS1 - 포렌식 / Wireshark (2) | 2022.03.07 |