2020년에 진행된 국정원 주최 사이버공격방어대회

오랫동안 컴퓨터에 당시 문제들을 묵혀놨다가 이제야 풀이 포스팅을 해본다.

당시는 거의 이런 대회에 나가본게 처음이라, 시간에 쫒겨서 캡쳐를 제대로 못한 부분이 많다.

Shark Me 문제

알려지지 않은 해커가 비밀문서를 유출했다고 한다.

유출된 파일을 찾는것이 목표이다.

문제파일로 sharkme.pcapng 파일이 주어진다.

해당 파일은 Wireshark 라는 도구로 열어볼 수 있다.

Wireshark로 열어보면

이렇게 패킷을 주고받은 내용을 볼 수 있다.

패킷이 16121개로 그냥 보기엔 좀 많아서

메뉴의 Statistics - IPv4 Statistics - Destinations and Ports 버튼을 눌러 대략적인 내용을 살펴보았다.

조금 내려보다 보니

141.164.54.79 주소로 21번 포트를 이용해 통신한 기록이 눈에 띄었다.

21번 포트는 파일전송을 위한 FTP 프로토콜에서 사용하는 포트이다.

문제에서 파일을 유출했다고 했으니 FTP 프로토콜을 이용한게 맞는것 같다.

우선 필터에 ftp 를 입력해서

ftp 데이터만 추려보았다.

문제와 관련은 없지만 여기서 재밌는걸 발견했다.

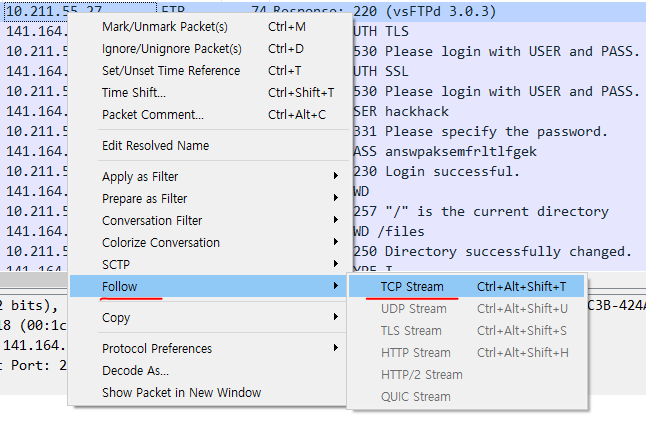

첫번째 패킷에서 우클릭한 뒤, Follow - TCP Stream 버튼을 누르면

이렇게 FTP 통신내역을 확인할 수 있는데

FTP는 암호화를 하지 않기 때문에 이렇게 평문을 그대로 볼 수 있다.

사용자의 ID가 hackhack 이고

비밀번호가 answpaksemfrltlfgek 인것이 보이는데,

이거 한글 자판으로 그대로 치면 '문제만들기싫다' 가 된다.

얼마나 귀찮았으면.. 충분이 이해한다.

어쨌든 이게 중요한게 아니고,

다시 ftp 필터된 화면으로 돌아와서

15751 번 패킷을 보면 cce2020.docx 파일을 저장한것을 확인할 수 있다.

실제 전송한 데이터를 보려면

필터에 ftp-data 라고 입력해주면 된다.

마찬가지로 패킷에다가 우클릭 - Follow - TCP Stream 버튼을 누르면

위와 같은 데이터를 볼 수 있는데

맨 앞이 저렇게 PK 로 시작하는것은 .docx 파일의 특징이다.

Show data as 를 Raw 로 설정해준 뒤에

아래쪽에 Save as ... 버튼을 눌러 파일을 저장해준다.

저장된 cce2020.docx 파일을 열어보면 플래그가 적혀있는것을 볼 수 있다.

'CTF > 포렌식' 카테고리의 다른 글

| [2020CCE] Keyboord - 포렌식 / Wireshark / Python (56) | 2022.10.20 |

|---|---|

| [2020CCE] Simple Carv - 포렌식 / FTK Imager (29) | 2022.10.18 |

| [SHELLCTF] Hidden File - 포렌식 / 스테가노그래피 / steghide (40) | 2022.09.24 |

| [SHELLCTF] Heaven - 포렌식 / 스테가노그래피 / Stegsolve (62) | 2022.09.20 |

| [De1CTF] Chowder - 포렌식 / ADS / John the Ripper (58) | 2022.08.30 |