2020년에 진행된 국정원 주최 사이버공격방어대회

오랫동안 컴퓨터에 당시 문제들을 묵혀놨다가 이제야 풀이 포스팅을 해본다.

당시는 거의 이런 대회에 나가본게 처음이라, 시간에 쫒겨서 캡쳐를 제대로 못한 부분이 많다.

그중 Simple Carv 문제

disk.img 파일이 주어진다.

확장자가 img 인 파일은 디스크 이미지 파일이다.

전용 프로그램을 통해서 열어볼 수 있다.

.img 확장자를 가지는 파일은

흔히 생각하는 그림파일의 그 이미지가 아니다.

이건 디스크 이미징 파일로 하드디스크 같은 저장매체를 그대로 덤프뜬 파일을 말한다.

실제로 파일 아이콘을 보면 저렇게 CD 모양이 가운데 있는것을 볼 수 있다.

이런 이미지 파일들은 FTK Imager 라는 도구를 이용해 열어볼 수 있다.

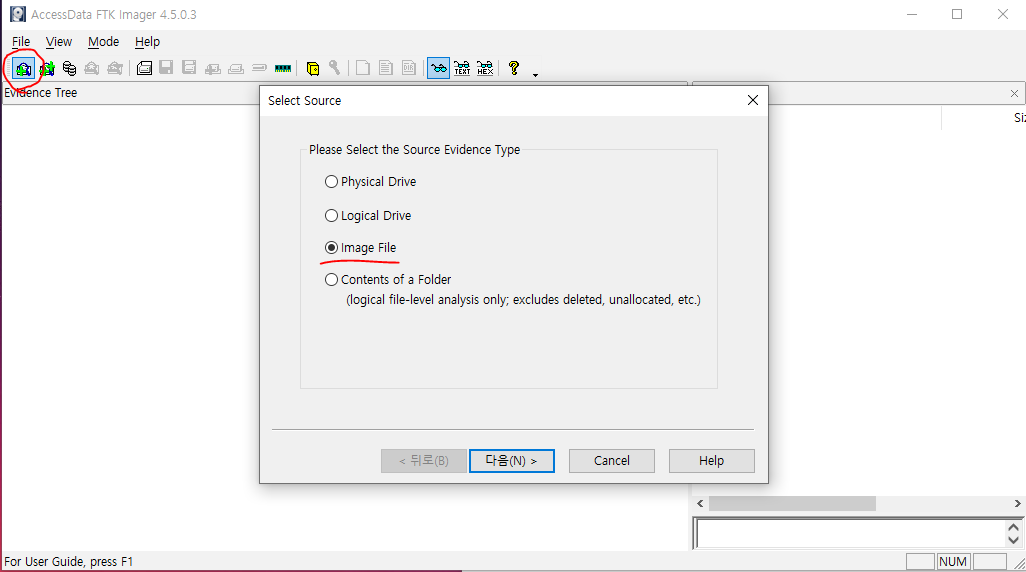

FTK Imager 를 실행시킨 후

Add Evidencd Item 버튼을 눌러 Image File을 선택해준다.

Select File에서 문제에서 주어진 simple carv 폴더의 disk.img 파일을 선택해주고

Finish 버튼을 눌러주면 된다.

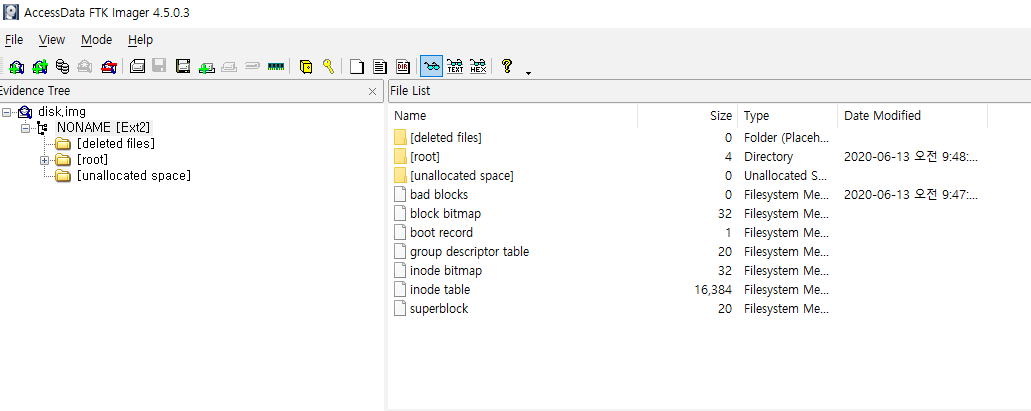

그럼 이렇게 이미지 파일이 로드되면서

ext2 파일시스템을 사용하는 NONAME 이라는 이름의 파티션이 추가된 것을 볼 수 있다.

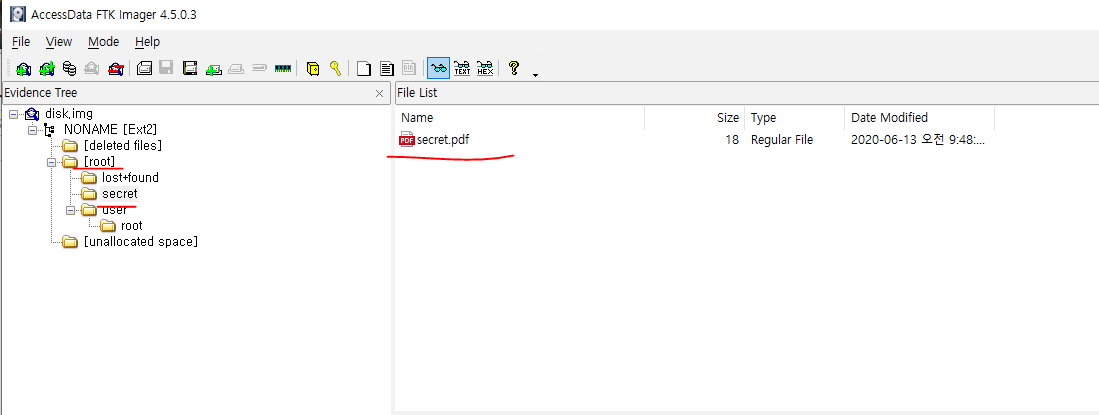

조금만 살펴보면

[root] 디렉토리 안에

secret 라는 폴더가 있고, 그안에 secret.pdf 라는 이름의 파일이 있는것을 확인할 수 있다.

해당 파일에 우클릭 - Export Files 버튼을 눌러 복원해준다.

secret.pdf 파일을 복원 후 열어보면

위와 같이 플래그가 적혀있는것을 확인할 수 있다.

'CTF > 포렌식' 카테고리의 다른 글

| [2020CCE] Simple Memory - 포렌식 / Volatility (60) | 2022.10.22 |

|---|---|

| [2020CCE] Keyboord - 포렌식 / Wireshark / Python (56) | 2022.10.20 |

| [2020CCE] Shark Me - 포렌식 / Wireshark (36) | 2022.10.17 |

| [SHELLCTF] Hidden File - 포렌식 / 스테가노그래피 / steghide (40) | 2022.09.24 |

| [SHELLCTF] Heaven - 포렌식 / 스테가노그래피 / Stegsolve (62) | 2022.09.20 |