이번 대회의 두번째 스테가노그래피 문제

비슷한 유형의 문제들을 이미 블로그에서 다룬적이 있었다.

(https://hackingstudypad.tistory.com/149)

문제 설명을 읽어보면

Agent가 어떤 이미지를 줬는데

이미지 안에 어떤 정보가 있는지 찾을 수 있냐고 물어보고 있다.

문제에서 주어진건 Hidden.jpg 파일이다.

이것이 에이전트가 줬다는 Hidden.jpg 파일이다.

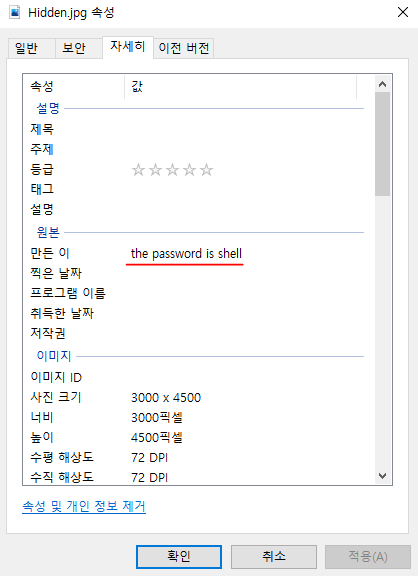

파일을 우클릭해서 속성을 눌러

자세히 탭으로 이동해보면

만든 이 칸에 이상한 글이 보인다.

the password is shell 이라고 적혀있는데

이 문제가 스테가노그래피 문제이고, 비밀번호를 언급했다는점에서

steghide 라는 도구를 떠올렸다.

스테가노그래피 문제를 풀때 사용하는 다양한 도구 중, steghide 라는 도구가 있다.

steghide 도구에서

--extract -sf <파일명> 이라고 옵션을 주게되면

파일 안에 숨어있는 데이터를 추출할 수 있다.

추출하기전 보이는것과 같이 passphrase 를 물어보는데

이 passphrase 가 바로 아까봤던 shell 이다.

shell 이라고 입력하고 엔터를 치면

위와 같이 Hidden Files.zip 파일이 추출된다.

Hidden Files.zip 파일의 압축을 풀면

이렇게 안에 flag.zip, se3cretf1l3.pdf, something.jpg 파일이 들어있는것을 볼 수 있다.

flag.zip 파일은 당연하게도 암호가 걸려있다.

something.jpg의 QR 코드는 스캔해보면 youtube 주소가 하나 나오는데

https://www.youtube.com/watch?v=dQw4w9WgXcQ

접속하면 여기로간다..

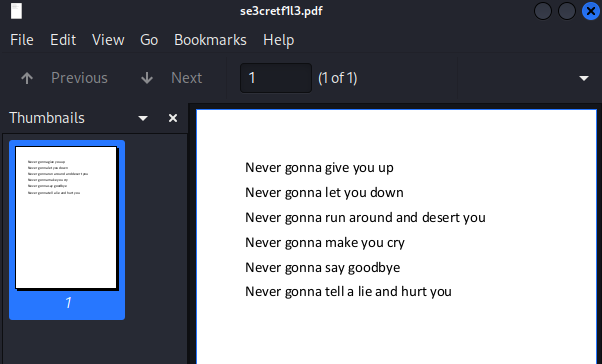

se3cretf1l3.pdf 파일은 이런 내용이 적혀있다.

유튜브 링크인 Rick Astley - Never Gonna Give You Up 노래의 가사 일부이다.

pdf 파일을 조금 크게해서 내용을 드래그 해 블록을 잡아봤는데

이상하게 가사 아래쪽에 뭔가 내용이 숨겨져 있는것처럼 보였다.

저부분을 읽는 방법은 여러개가 있겠지만

나는 저렇게 해당부분만 블록잡아서 마우스 우클릭을 했다.

그럼 나오는 메뉴에서 key is shellctf 라는 내용을 발견할 수 있다.

찾은 비밀번호로 flag.txt 파일을 추출할 수 있고

flag.txt 파일안에 있는 플래그를 확인할 수 있다.

'CTF > 포렌식' 카테고리의 다른 글

| [2020CCE] Simple Carv - 포렌식 / FTK Imager (29) | 2022.10.18 |

|---|---|

| [2020CCE] Shark Me - 포렌식 / Wireshark (36) | 2022.10.17 |

| [SHELLCTF] Heaven - 포렌식 / 스테가노그래피 / Stegsolve (62) | 2022.09.20 |

| [De1CTF] Chowder - 포렌식 / ADS / John the Ripper (58) | 2022.08.30 |

| [SharkyCTF] RATTATATACACS - 포렌식 / Tacacs / Wireshark / Cisco (40) | 2022.08.13 |