제목부터 RSA 로 삼행시를 해놓은

RSA 관련 암호학 문제이다.

RSA는 지금까지도 아주 많이 사용하는 공개키 알고리즘의 이름이다.

개발자인 Rivest, Shamir, Adleman 세명의 이름 앞글자를 따서 RSA 라고 이름을 붙혔다.

엄청나게 큰 숫자일수록 소인수분해가 어렵다는것에 착안해서 설계되었다.

RSA의 원리는 아래와 같다.

1. 두 소수 p, q를 준비한다.

2. p-1, q-1과 각각 서로소(1외에는 공약수가 없는 수)인 정수 e를 준비한다.

3. ed를 (p-1)(q-1)으로 나눈 나머지가 1의 되도록 하는 d를 구한다.(d는 개인키로 공개하지 않는다)

4. n=pq를 계산한 후 n과 e를 공개한다.(이 둘이 공개키)

이 알고리즘을 이용해서 공개키-개인키 쌍을 만들고

공개키로 암호화했다면 개인키로만 풀 수 있고, 개인키로 암호화했다면 공개키로만 풀 수 있는 그런 알고리즘이다.

C = 9763756615749453697711832780290994218209540404092892743938023440562066399337084806157794233931635560977303517688862942257802526956879788034993931726625296410536964617856623732243706473693892876612392958249751369450647924807557768944650776039737608599803384984393221357912052309688764443108728369555676864557154290341642297847267177703428571478156111473165047499325994426058207523594208311563026561922495973859252628019530188566290941667031627386907620019898570109210940914849323148182914949910332546487694304519512036993844651268173759652768515378113523432311285558813699594606327838489283405761035709838557940909309

n = 25886873815836479531102333881328256781823746377127140122698729076485535125711666889354560018621629598913480717734088432525491694576333336789245603514248141818159233105461757115009985693551920113198731562587185893937220809465123357884500614412967739550998756643760039322502299417470414994227318221114452157902944737622386655242568227060393806757218477070728859359570853449231546318892600962043047963934362830601068072327572283570635649379318478675132647932890596210095121862798891396418206480147312633875596896359215713337014482857089996281525920299938916154923799963866283612072794046640286442045137533183412128422223

e = 3412227947038934182478852627564512970725877639428828744897413324202816073614248101081376540697482845313507125163089428254245096018283445899452858022211718628390653483026409446914537083191082941622293729786517851124468666633780447090080209520381218492938112166177839174421554838099214223129604698311531540363994640048732628930103674878115331383263452987483186144997440066159073515630319057855626746004248806849195662788941903776396118558065192757367266853647652706247900976106843337363721026272734784391404675859060134421742669727121306927682580867089725963848606261214171291213498225968719857795306299660931604391979

문제에서 주어지는

n, e, c 값은 위와 같다.

여기서 봤을때 가장 큰 특징은

e 값이 어마무시하게 크다는 것이다.

RSA 암호에서 e 값이 이렇게 클 경우 Wiener Attack 이 가능해진다.

Wiener Attack 을 하게되면 개인키 d 값을 복구할 수 있게 되어

암호문을 해독할 수 있게 된다.

Wiener Attack 을 하기 위해서는 예전부터 RSA 문제를 풀 때 계속 써왔던

RsaCtfTool 도구를 사용하면 된다.

git clone [github 주소] 명령어를 통해 다운로드 받을 수 있다.

다운로드 받고나서 cd RsaCtfTool 명령어로 해당 폴더에 들어가보면

RsaCtfTool.py 라는 파이썬 파일이 보이게 된다.

./RsaCtfTool.py 라고 입력하면 실행이 가능한데

이렇게 No module named 'Crytpo' 라는 에러가 나게되면

pip install pycrypto 명령어로 다운로드 받아주면 된다.

다운받으면 이렇게 잘 실행이 된다.

이제 옵션을 줘서 툴을 실행시키면 된다.

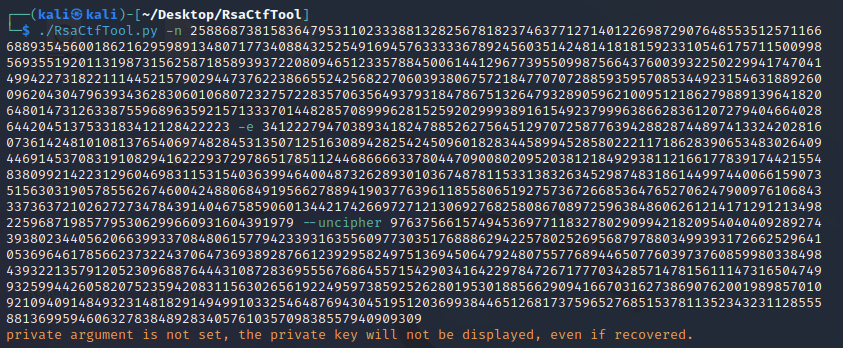

./RsaCtfTool.py -n n값 -e e값 --uncipher c값 으로 옵션을 넣어 실행시키면 된다.

잠시 기다리면

wiener method 로 공격에 성공했다는 문구와 함께

플래그를 찾을 수 있다.

'CTF > 암호학' 카테고리의 다른 글

| [angstromCTF] impossible - 암호학 / Python (91) | 2023.05.24 |

|---|---|

| [angstromCTF] ranch - 암호학 / Python / 카이사르암호 (86) | 2023.05.23 |

| [Tenable CTF] Quit messing with my flags - 암호학 / MD5 (62) | 2023.03.20 |

| [Tenable CTF] Not JSON - 암호학 / Base64 / Python (46) | 2023.03.16 |

| [JISCTF] Call - 암호학 / SMS PDU (64) | 2023.01.24 |