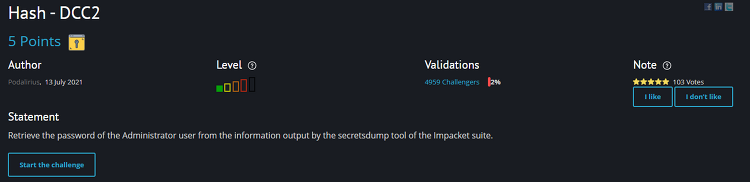

Root Me에서 제공하는 쉬운 난이도의 암호학 문제 이번문제 역시 이전에 풀이한 Hash - DCC / DCC2 / LM 과 별반 다르지 않다. (https://hackingstudypad.tistory.com/682) (https://hackingstudypad.tistory.com/684) (https://hackingstudypad.tistory.com/686) 문제 설명을 보면 이전과 같이 administrator 유저의 비밀번호를 secretsdump 도구 사용 결과로부터 알아내라고 한다. Start the Challenge 버튼을 누르면 이런 데이터를 볼 수 있다. 이게 아까 말한 secretsdump 실행 결과인데 마찬가지로 이 부분 해시값 형태로 적혀있는 administrator 의 비밀..