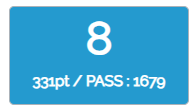

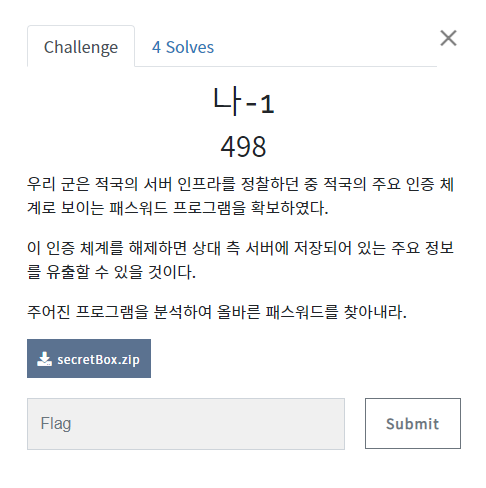

SuNiNaTaS 에서 제공하는 여덟번째 문제 웹해킹 문제이다. 문제페이지에 접속하면 이런 로그인 창이 나온다. id/pw를 알아내야할 것 같은 느낌이다. 다른 문제들처럼 주석으로 힌트가 있을것 같아 F12를 눌러 개발자도구에서 소스를 확인해봤다. 아이디는 admin 이고, 비밀번호는 0 ~ 9999 중 하나라고 한다. 상당히 친절한 문제이다. 간단하게 Brute Force 공격을 해서 비밀번호를 알아낼 수 있다. 먼저 어떻게 데이터가 전달되는지 확인한다. POST 메소드를 이용해 id 변수에 아이디를, pw 변수에 1111을 넣어서 보낸다. 다음으로 쿠키값을 알아내야 한다. Python requests 를 이용해 문제를 해결할건데, 이 문제 페이지는 로그인을 해야만 접근할 수 있으므로, 내 쿠기값을 쥐..