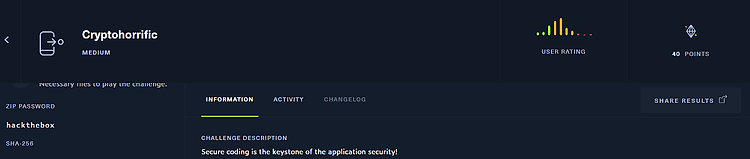

HackTheBox에서 제공하는 아이폰 앱 관련 리버싱 문제이다. 문제에서 주어진 압축파일의 압축을 풀어보면 challenge.plist 라는 파일이 들어있다. 이 파일은 plist pro 라는 도구로 열어볼 수 있는데 열어보면 xml 형태로 이렇게 암호화된 flag 가 들어있는것을 볼 수 있다. 여기까지 확인하고 다음으로 hackthebox 라는 파일도 같이 압축파일에 들어있는데 이게 앱 파일인것 같았다. 해당 파일을 IDA를 이용해 열어보니 SecretManager:key:iv:data 라는게 보인다. 뭔가 암호화랑 관련있는것 같다. 눌러서 들어가보면 CCCrypt 라는 함수가 보인다. CCCrypt 로 들어가보면 이렇게 나온다. 두번째 인자가 alg 라는것을 알 수 있는데 document 를 찾아보..