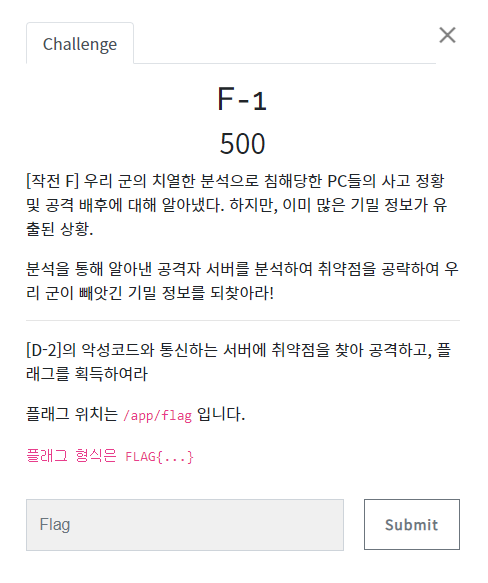

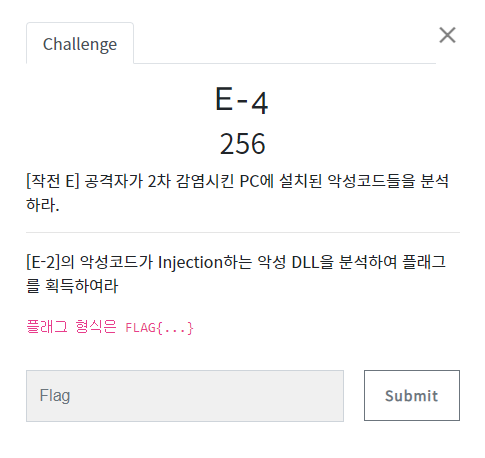

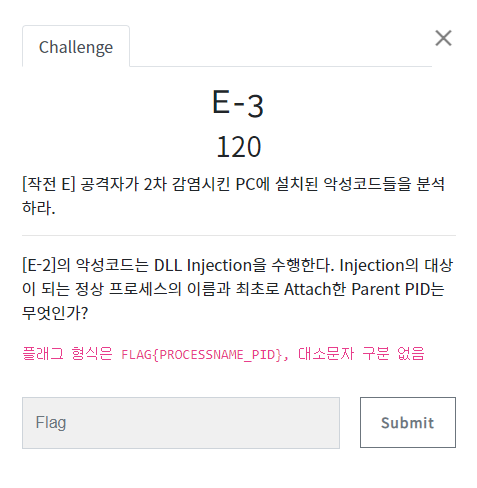

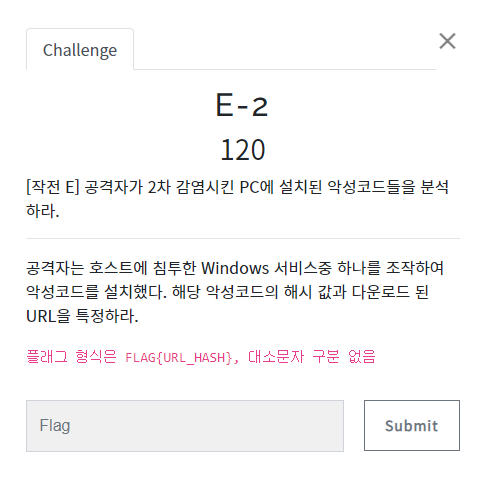

2022 화이트햇 콘테스트 본선에 출제되었던 문제 이전 E-5 문제와 이어지는 문제이다. (https://hackingstudypad.tistory.com/720) F-1 문제에서는 D-2의 악성코드와 통신하는 서버에 취약점을 찾아 공격하고 플래그를 획득하는 것이 목표이다. D-2 문제의 악성코드는 http://15.165.18.103/gmae 에서 다운받은 dd.exe 인데 무력화환 도구들을 실행시켰을 때 dd.exe 가 대신 실행되도록 하는것이었다. dd.exe 가 실행되면 3.39.253.212 목적지로 어떤 값을 보내는데 그 값이 형태가 YAML 형식이었다. 또한 서버의 응답 헤더를 확인해 봤을때 Python 을 이용해 구동중인 것을 확인했다. 이 부분은 문제푸는데 정신이 없어서 캡쳐를 제대로 하..