2022 화이트햇 콘테스트 예선에 출제되었던 문제

이전 C-3 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/655)

반응형

D-1 문제의 목표는

피해 호스트에 원격 접근을 수행한

공격자 서버 아이피를 찾는 것이다.

이번 문제는 Sysmon 로그와 함께

네트워크 패킷 파일을 이용해 해결했다.

B-3 에서 Sysmon 로그 추출 및 Sysmon View 사용법에 대해 작성했었다.

(https://hackingstudypad.tistory.com/649)

Sysmon 로그를 보다보면

net share 명령어를 사용하는것이 보인다.

물론 이 로그의 시간대는

문제의 시간대와 맞지 않지만

net share 명령어를 쳤다는게 힌트가 되지 않을까 싶어서

SMB 프로토콜을 위주로 네트워크 로그를 찾아보았다.

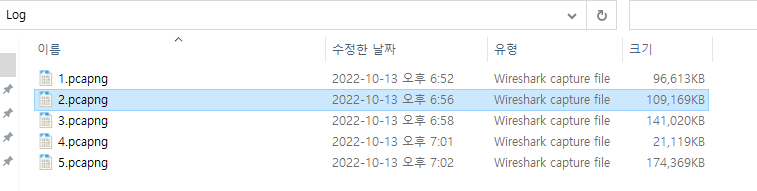

네트워크 로그는

바탕화면의 Log 폴더 내

2.pcapng 파일을 분석했다.

2.pcapng 를 wireshark 로 열어서

smb를 검색해보면

결과가 딱 하나 나온다.

192.168.35.199 에서 피해자 pc로 접근을 했고,

이 아이피가 바로 플래그이다.

FLAG{192.168.35.199}

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트] D-3 - 포렌식 / Sysmon View / WinPrefetchView (212) | 2023.10.22 |

|---|---|

| [2022 화이트햇 콘테스트] D-2 - 포렌식 / Wireshark (205) | 2023.10.18 |

| [2022 화이트햇 콘테스트] C-3 - 포렌식 / Powershell (189) | 2023.10.11 |

| [2022 화이트햇 콘테스트] C-2 - 포렌식 / WinPrefetchView (162) | 2023.10.09 |

| [2022 화이트햇 콘테스트] C-1 - 포렌식 / WinPrefetchView (161) | 2023.10.07 |