이번부터 풀이할 문제는 2020년에 진행되었던 국정원 주최 사이버공격방어대회 본선 문제이다.

본선에서는 예선과 조금 다르게 침해사고 조사 위주로 문제가 나왔었다.

대회 당시에 캡쳐를 제대로 해놓지 않아서 기억에 의존해서 풀이를 작성하는거라

정확하지 않을 수 있다.

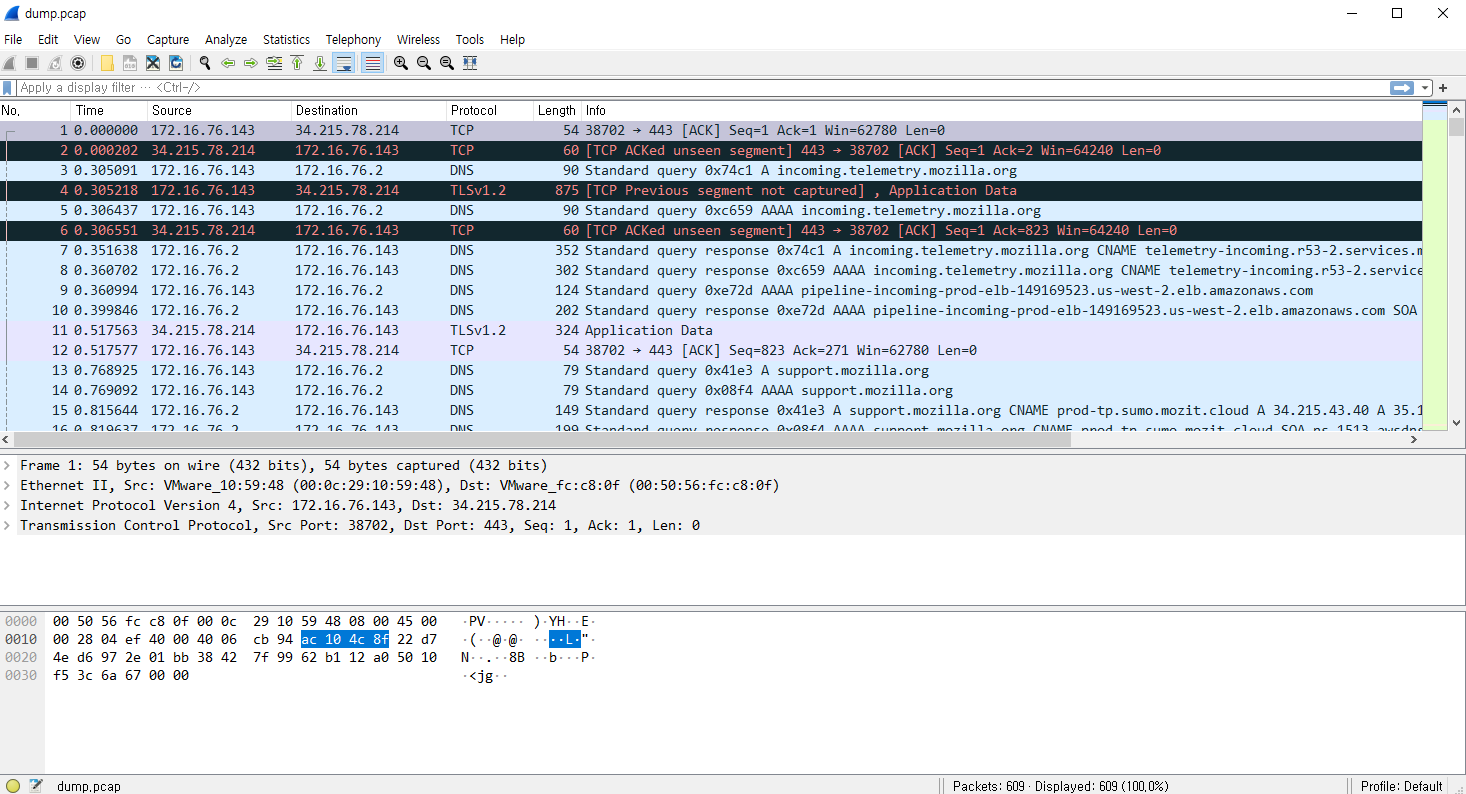

이번 문제는 간단한 네트워크 포렌식 문제이다.

문제에서 주어지는 파일은 dump.pcap 파일이다.

pcap 파일은 패킷캡쳐 파일로 Wireshark 라는 도구를 이용해 열어볼 수 있다.

와이어샤크로 열면 이런 화면이 나온다.

패킷 갯수가 609개 밖에 없는 작은 파일이다.

조금 내리다 보니 13.124.89.133 이라는 호스트에서

뭔가를 다운로드 받고 있는게 보였다.

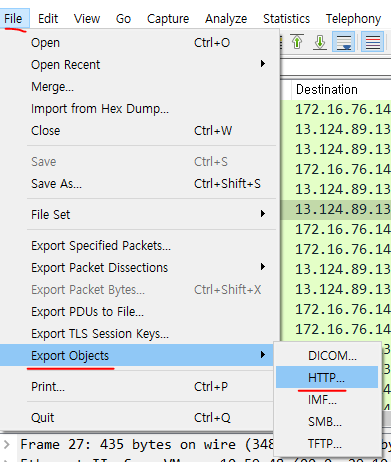

어떤걸 다운로드 받았는지 추출해 보기로 했다.

File - Export Objects - HTTP 를 선택하면 추출이 가능하다.

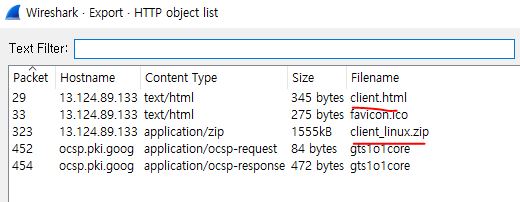

해당 메뉴에 들어가면 이렇게 아까 봤떤

client.html, client_linux.zip 파일을 추출할 수 있다.

client.html 을 실행시켜보면 이런 화면이 나온다.

희망 이라는데서 만든 앱 클라이언트를 다운받는 페이지인것 같다.

여기서 3. Linux 를 선택해서 받은게 client_linux.zip 파일인가 보다.

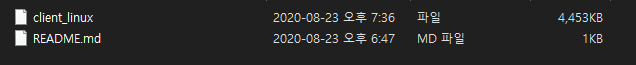

client_linux.zip 파일을 압축풀면

이렇게 두 개의 파일이 나온다.

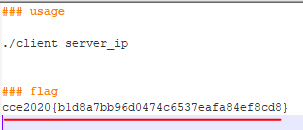

client_linux 는 실행시켜 봤더니 현재시각을 출력해주면서 사용법을 알려주는데

지금은 서버가 죽어서 안된다.

플래그는 README.md 파일에 들어있었다.

'CTF > 포렌식' 카테고리의 다른 글

| [TastelessCTF] 7/11 - 포렌식 / Binwalk / dd (58) | 2022.11.22 |

|---|---|

| [2020CCE] Ransomware infected system image analysis #1~3 - 포렌식 / Autopsy (55) | 2022.11.20 |

| [2020CCE] Email spear phishing analysis - 포렌식 / rtfobj / IDA (69) | 2022.11.16 |

| [2020CCE] Document Malware Analysis #1~3 - 포렌식 / SSView / HWP (54) | 2022.11.14 |

| [2020CCE] Webpacket - 포렌식 / Wireshark / XOR (62) | 2022.10.30 |