이번부터 풀이할 문제는 2020년에 진행되었던 국정원 주최 사이버공격방어대회 본선 문제이다.

본선에서는 예선과 조금 다르게 침해사고 조사 위주로 문제가 나왔었다.

대회 당시에 캡쳐를 제대로 해놓지 않아서 기억에 의존해서 풀이를 작성하는거라

정확하지 않을 수 있다.

이번 문제는 랜섬웨어에 감염당한 시스템의 이미지를 분석하는 것이다.

문제파일로 주어지는것은 cce_final_mission_7_8.img 파일이다.

확장자가 img 인 파일은 디스크 이미지 파일이다.

전용 프로그램을 통해서 열어볼 수 있다.

.img 확장자를 가지는 파일은

흔히 생각하는 그림파일의 그 이미지가 아니다.

이건 디스크 이미징 파일로 하드디스크 같은 저장매체를 그대로 덤프뜬 파일을 말한다.

실제로 파일 아이콘을 보면 저렇게 CD 모양이 가운데 있는것을 볼 수 있다.

예선 문제 중 Simple Carv 에서도 이런 파일이 주어졌었다.

(https://hackingstudypad.tistory.com/296)

그때는 FTK Imager 라는 도구를 이용해 문제를 풀었는데,

이번 문제는 Autopsy 라는 도구를 사용해 보려고 한다.

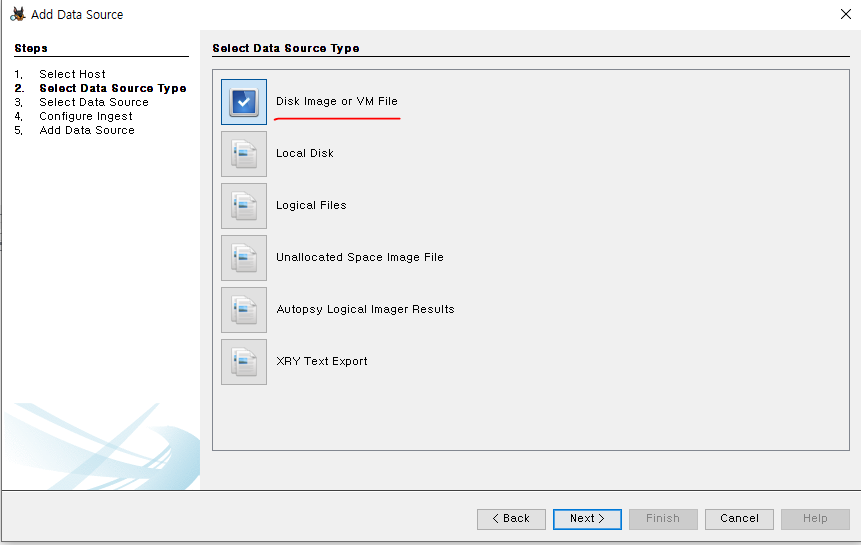

Autopsy 를 실행한 다음

Add Data Source 에서 Disk Image or VM File 을 선택해준 뒤,

문제에서 주어진 cce_final_mission_7_8.img 파일을 선택해주면 된다.

#1 랜섬웨어를 유포하는데 사용한 악성코드 이름은 무엇인가?

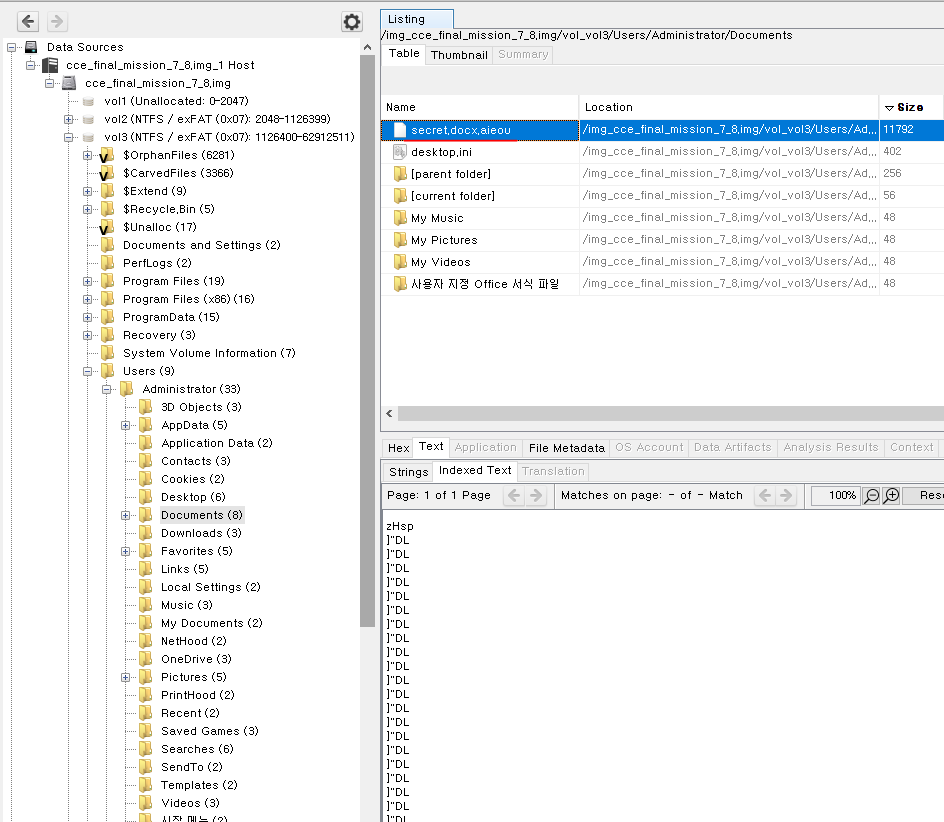

Autopsy 를 이용해 img 파일을 여기저기 살펴보다가

vol3 -> Users -> Administrator -> Document 경로로 들어가보니

secret.docx.aieou 라는 파일이 보였다.

랜섬웨어는 doc, docx, hwp, xlsx, xls, show, ppt, pptx 와 같은 파일들을

암호화 시킨 뒤 저런식으로 확장자를 바꾸는 특징을 가지고 있다.

해당 파일은 secret.docx 파일이 랜섬웨어로 인해 암호화된 것이다.

확장자를 힌트로 어떤 파일로 인해 이 랜섬웨어 감염이 시작되었는지 찾아가야 한다.

vol3 가 NTFS 파일시스템을 사용하고 있어서

파일 생성 로그를 확인하기 위해

$MFT 파일과 $LogFile 을 추출했다.

추출은 우클릭 - Extract File(s) 버튼을 누르면 된다.

위 두 파일을 추출하면

NTFS 파일시스템에서 파일이 생성되고, 이름이 변경되고, 삭제된 흔적 등등을 확인할 수 있다.

$MFT 와 $LogFile 을 분석할 때는

NTFS Log Tracker 라는 도구를 사용한다.

각각 파일을 지정해주고, Parse 버튼을 누르면 분석결과가 아래쪽에 표 형태로 출력된다.

자세히 보기위해 CSV Export 버튼을 눌러 CSV 형태로 뽑아주었다.

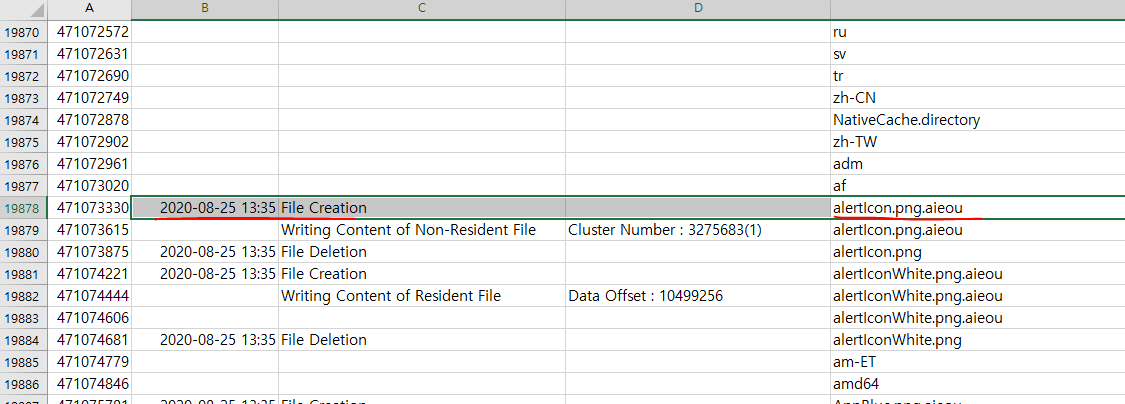

그럼 이렇게 엑셀로 내용을 볼 수 있다.

가장 먼저 .aieou 파일이 생성된 시각을 확인했는데,

2020-08-25 13:35 였다.

랜섬웨어가 동작한것은 무조건 이 파일이 생성되기 전이므로

여기서 조금 스크롤을 올려봤다.

위로 올리면 이런 파일들이 보인다.

마찬가지로 2020-08-25 13:35 에 생성된 파일과 폴더들인데

누가봐도 암호화에 쓰인거 같은 Crypto, RSA 디렉토리와 key.dat 파일이 보인다.

그 전에는 누가봐도 수상한 이름의 n0tepad.exe 파일이 생성되었고,

더 위로올라가보면 가장 먼제 ad_popup[1].swf 파일이 생성된 것을 알 수 있다.

아마 flash 취약점으로 인해 C2 서버로부터 랜섬웨어가 다운로드 된 것 같다.

#1번 문제의 플래그는 ad_popup[1].swf 이다.

#2 랜섬웨어 감염의 원인이 된 SW의 버전은 무엇인가?

일단 ad_popup[1].swf 으로부터 모든게 시작되었다는것을 알았다.

SWF 확장자는 Small Web Format 의 약자로

어도비 플래시에서 사용하는 확장자이다.

플래시에서 사용하는 것이니 당연히 플래시를 실행시키는 프로그램이 있을것이고,

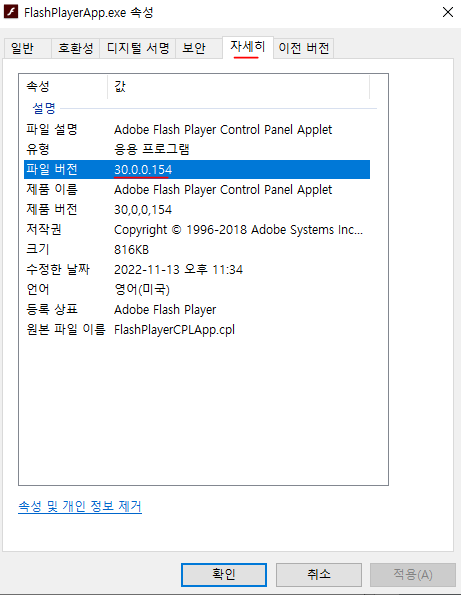

Autopsy 에서 FlashPlayerApp.exe 파일을 찾았다.

해당파일을 우클릭 -> Extract File(s) 버튼을 눌러 추출했다.

추출한 파일에서 우클릭 -> 속성을 눌러준 뒤

자세히 탭으로 이동하면

파일 버전 정보를 확인할 수 있다.

#2 문제의 플래그는 30.0.0.154 였다.

#3 랜섬웨어에 감염된 파일 수는 몇개인가?

이번 문제는 풀기위해 Keyword Search 기능을 이용했다.

Autopsy 오른쪽 상단에 있는 버튼이고,

확장자를 기준으로 검색하기 위해 .aieou 라고 검색해줬다.

검색해보니 결과가 총 600개 나오는데,

다른 파일도 섞여있어서 Save Table as CSV 로 다시한번 추출해줬다.

추출한 CSV 파일을 엑셀로 열어서

맨 마지막 필드인 Extension 에 필터를 걸어 확장자가 aieou 인 파일만 나오도록 필터링해주었다.

필터링 하면 323 개의 파일이 있다는 결과가 나온다.

#3 문제의 플래그는 323 이었다.

'CTF > 포렌식' 카테고리의 다른 글

| [b01lers CTF] Echoes of Reality / Zima Blue - 포렌식 / Stegsolve / Audacity (65) | 2022.11.30 |

|---|---|

| [TastelessCTF] 7/11 - 포렌식 / Binwalk / dd (58) | 2022.11.22 |

| [2020CCE] Analysis of information leaked during teleconference - 포렌식 / Wireshark (44) | 2022.11.18 |

| [2020CCE] Email spear phishing analysis - 포렌식 / rtfobj / IDA (69) | 2022.11.16 |

| [2020CCE] Document Malware Analysis #1~3 - 포렌식 / SSView / HWP (54) | 2022.11.14 |