2021 화이트햇 콘테스트 본선에 나왔던 문제

시간이 꽤 지났지만 하나씩 문제풀이를 올려본다.

CTFD 플랫폼을 이용해 진행이 되었는데,

문제는 캡쳐를 못해서 써놨던 내용을 복기해서 작성하는 Write up이다.

이번 문제부터는 S2_WIN_Viction.vmx 파일로 진행된다.

해당 파일은 침해사고가 발생한 윈도우 시스템을 이미징한 것이다.

G-1 문제는 이전 F-2에서 계속 이어지는 문제이다.

(https://hackingstudypad.tistory.com/630)

G-1

주어진 네트워크 로그 분석을 통해 유출된 정보를 복원하고, 플래그를 획득하여라

G-1 문제에선

네트워크 로그를 분석해

유출된 정보를 분석해 플래그를 찾는것이 목표이다.

이번 문제의 플래그는

C:\Logs 폴더의 2.pcapng 에서 찾을 수 있다.

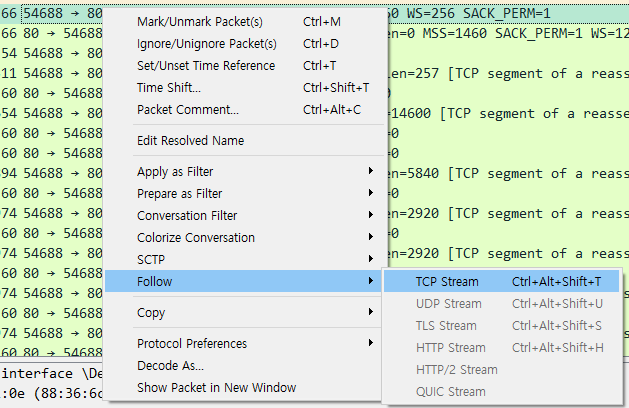

2.pcapng 파일을 Wireshark로 열어 한참을 내리다 보면

아주 오랫동안 3.36.101.82 주소로

TCP 연결이 맺어져 있는것을 확인할 수 있다.

해당 패킷들중 하나를

우클릭 - Follow - TCP Stream 을 눌러보면

이렇게 자세한 내용을 확인할 수 있다.

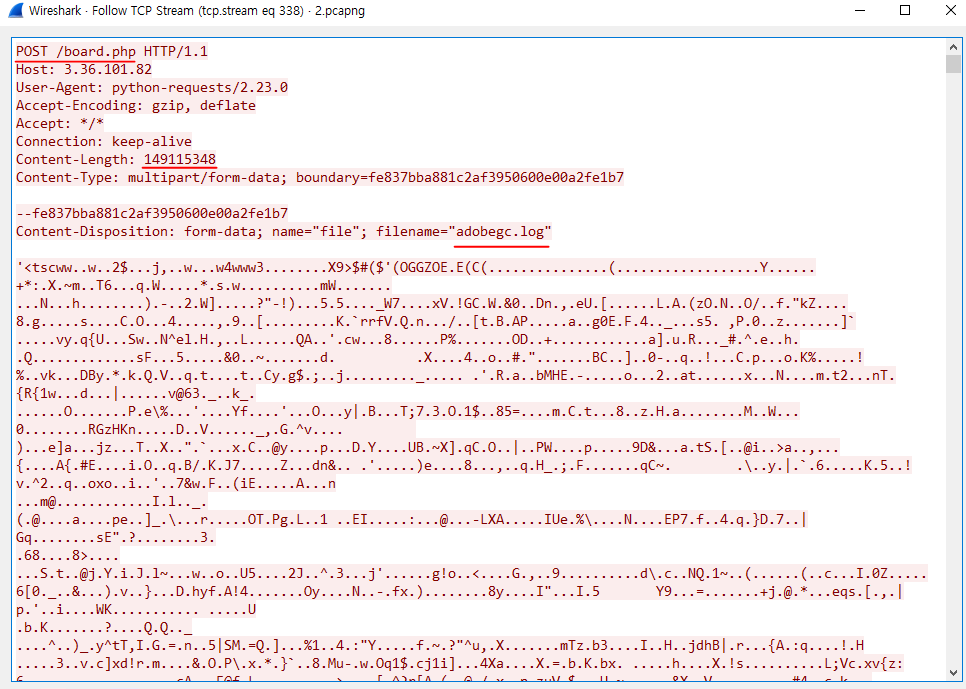

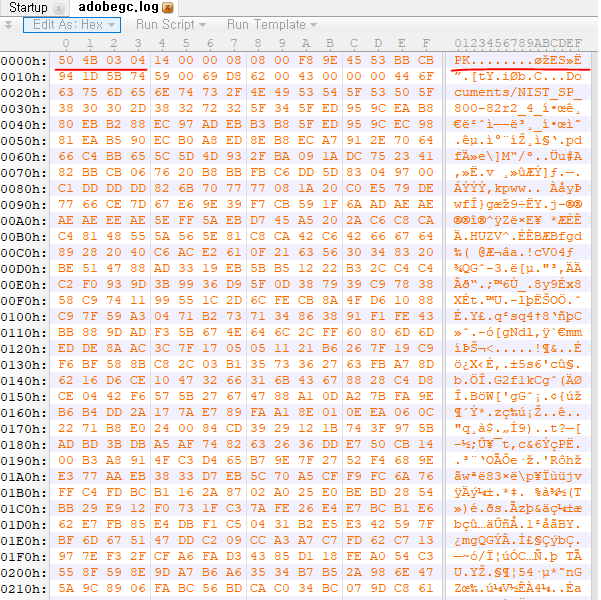

POST 메소드를 이용해 /board.php 쪽으로

adobegc.log 라는 파일을 전송하고 있는것이 보인다.

전송하는 파일 크기가 거의 120MB 정도 되어서

뭔가 정보를 유출하는 것이 아닐까 의심했다.

Show data as 를 Raw 로 설정해서

앞부분의 Hex 값을 가져온 뒤

테스트삼아 키 1개짜리 XOR을 Brute Force 해봤더니

0x77 을 key 로 넣었을 때 50 4B 03 04 로 시작하는 ZIP 파일의 시그니처가 보였다.

그래서 010 에디터를 이용해 전체 Hex 값을

0x77 로 XOR 한 뒤 저장해주었다.

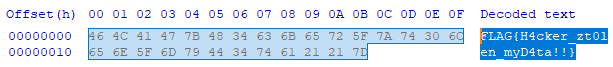

복원한 ZIP 파일을 압축을 풀어보면

파일이 몇개 안나오는것을 볼 수 있다.

HxD로 열어서 자세히 살펴보니

파일 시그니처인 50 4B 03 04 가 여러개 있는것을 알 수 있었다.

CTRL + F 로 검색해 50 4B 03 04 를 계속 넘겨가며 찾다 보면

flag.pdf 파일이 있다는 것을 알 수 있다.

flag.pdf 근처에 있는 값만 복사해서 새로운 zip 파일을 만든 뒤 압축을 풀어주면

flag.pdf 파일을 복원할 수 있다.

복원하고 보니 확장자만 pdf 인 파일인 txt 파일이었다.

파일 내용을 확인하면 플래그를 찾을 수 있다.

'CTF > 포렌식' 카테고리의 다른 글

| [2021 화이트햇 콘테스트 본선] H-1 - 포렌식 / Wireshark (168) | 2023.09.22 |

|---|---|

| [2021 화이트햇 콘테스트 본선] G-2 - 포렌식 / Wireshark (173) | 2023.09.20 |

| [2021 화이트햇 콘테스트 본선] F-2 - 포렌식 / Wireshark (150) | 2023.09.16 |

| [2021 화이트햇 콘테스트 본선] F-1 - 포렌식 / Wireshark / Strings (151) | 2023.09.14 |

| [2021 화이트햇 콘테스트 본선] E-2 - 포렌식 (139) | 2023.09.12 |