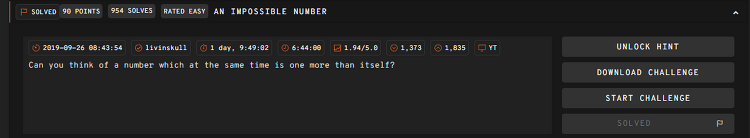

247CTF 에서 제공하는 EASY 난이도의 MISC 문제 MISC는 miscellaneous의 약자로 여러가지 잡다한 이라는 의미를 가지고 있다. 문제 설명을 읽어보면 특정 숫자를 맞춰야만 플래그를 얻을 수 있는것 같다. import SocketServer, threading, random, time class ThreadedLotteryServer(SocketServer.ThreadingMixIn, SocketServer.TCPServer): pass class LotteryHandler(SocketServer.BaseRequestHandler): def handle(self): secret = random.Random() secret.seed(int(time.time())) winning_choic..